↑ 点击上方“安全狗”关注我们

8 月 27 日,国外安全研究员 SandboxEscaper 在推特上公布了 Windows 本地提权漏洞的相关信息和 PoC ,安全狗海青实验室在获悉相关信息后进行了初步研究分析,并整理出下面的应急处置措施,用户可以根据实际情况处理,我们将进一步跟踪研究,并适时发布相关结果。

Microsoft Windows 任务调度服务中 API 接口 SchRpcSetSecurity 在处理 ALPC(Advanced Local Procedure Call)过程中存在漏洞,攻击者在已获取任意本地低权限用户的情况下,可以通过调用该函数来获得系统敏感文件的写权限(比如特定的 dll 文件),从而进行权限提升,获取到 SYSTEM 权限。

任务调度程序服务具有alpc端点,支持方法“SchRpcSetSecurity”。

原型看起来似乎如下方所示:

long _SchRpcSetSecurity(

[in] [string] wchar_t * arg_1,//任务名称

[in] [string] wchar_t * arg_2,//安全描述符字符串

[in] long arg_3);

任务计划程序创建的任务将在c:\ windows \ system32 \ tasks中创建相应的文件夹/文件。此函数似乎旨在编写位于那里的任务的DACL,并且在 模拟(impersonat)时也会这样做。但是,由于某种原因,它还会检查c:\ windows \ tasks下是否存在.job文件,并尝试在不模拟( impersonat)时设置DACL。由于用户——甚至属于来宾组——可以在此文件夹中创建文件,因此我们可以简单地创建到另一个文件的硬链接(我们只需要读取访问权限)。由于硬链接,我们可以让任务调度程序将任意DACL(请参阅SchRpcSetSecurity的第二个参数)写入我们选择的文件。

因此,我们读取的任何文件都是作为用户访问的,并且该系统具有写入DACL权限,我们可以转入完全控制并覆盖它。

目前官方尚未发布补丁,用户可通过下文的方式进行应急处理。

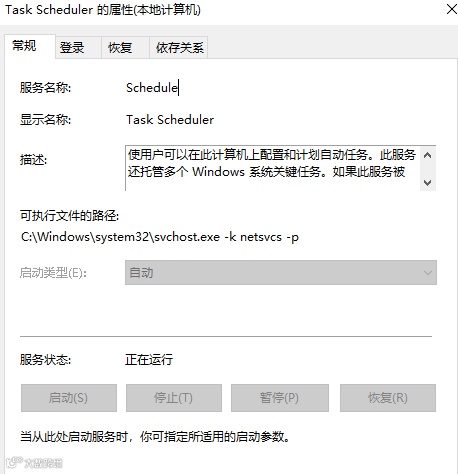

若无重要任务计划,可用以下方式关闭任务调度服务。

在system权限下关闭Schedule服务

若由于业务原因无法关闭,请等待微软补丁更新 。

点击阅读原文

注册服云帐号

享受更专业的云安全服务!

往期精彩文章:

【云安全】昨天刷屏安全人朋友圈的这封邀请函,今天不要再错过了

【解决方案】安全狗发布explorer一键挖矿病毒专项清除方案

【企业动态】2018中国网络安全年会:安全狗CEO陈奋深度解读EDR

【企业动态】青岛公安致谢安全狗:上合峰会网络安保这场硬仗,打得漂亮!