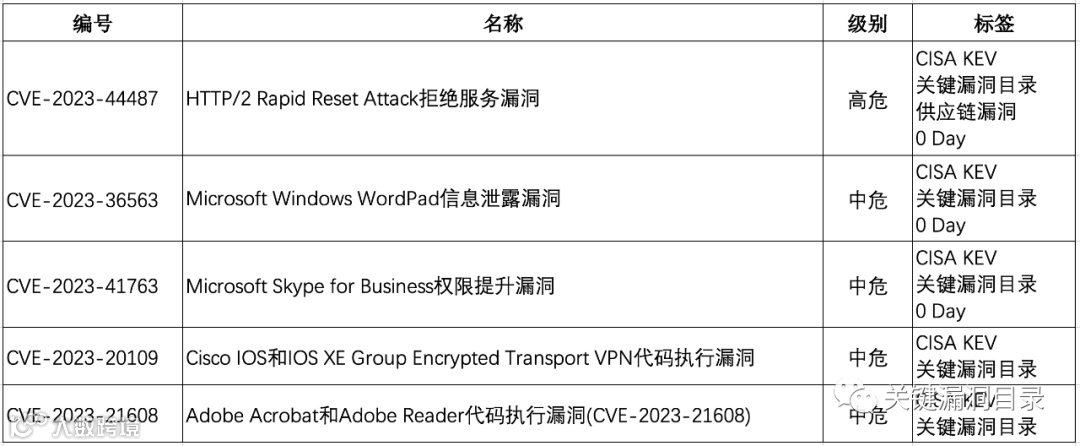

2023年10月10日摄星科技“关键漏洞目录”新增5个漏洞,包括HTTP/2 Rapid Reset Attack拒绝服务漏洞。关键漏洞目录漏洞总数增加到1017个。

已被添加到CISA KEV、关键漏洞目录、0 Day

CVSS v3.1评分:7.5

漏洞级别:高危

使用HTTP/2协议的相关产品

根据使用的系统选用适配的更新,或联系供应商获取补丁程序:

https://devblogs.microsoft.com/dotnet/october-2023-updates/ https://my.f5.com/manage/s/article/K000137106 https://ubuntu.com/security/CVE-2023-44487 https://github.com/haproxy/haproxy/issues/2312 https://github.com/hyperium/hyper/issues/3337

https://github.com/eclipse/jetty.project/issues/10679

https://github.com/caddyserver/caddy/issues/5877 https://www.nginx.com/blog/http-2-rapid-reset-attack-impacting-f5-nginx-products/

https://github.com/envoyproxy/envoy/pull/30055 https://github.com/nghttp2/nghttp2 https://github.com/alibaba/tengine/issues/1872

https://github.com/grpc/grpc-go/pull/6703

CVSS v3.1向量:AV:N/AC:L/PR:N/UI:R/S:U/C:H/I:N/A:N/E:P/RL:O/RC:C

Microsoft Windows可能允许远程攻击者获取由写字板缺陷引起的敏感信息。通过执行特制的程序,远程攻击者可以利用此漏洞获取敏感信息。

Microsoft Windows WordPad

使用“Microsoft自动更新”为您的系统应用适当的修补程序,或使用“Microsoft安全更新指南”搜索可用的修补程序:

https://msrc.microsoft.com/update-guide/vulnerability/CVE-2023-36563

已被添加到CISA KEV、关键漏洞目录、0 Day

CVSS v3.1评分:5.3

漏洞级别:中危

Skype for Business Server 2015 CU13

Skype for Business Server 2019 CU7

使用“Microsoft自动更新”为您的系统应用适当的修补程序,或使用“Microsoft安全更新指南”搜索可用的修补程序:

https://msrc.microsoft.com/update-guide/vulnerability/CVE-2023-41763

已被添加到CISA KEV、关键漏洞目录

CVSS v3.1评分:6.6

漏洞级别:中危

Cisco IOS软件和Cisco IOS XE软件的Cisco Group Encrypted Transport VPN(GET VPN)功能中存在漏洞,可使对组成员或密钥服务器具有管理控制权的经过身份验证的远程攻击者在受影响的设备上执行任意代码或导致设备崩溃。此漏洞是由于GET VPN功能的组解释域(GDOI)和G-IKEv2协议中的属性验证不足造成的。攻击者可以通过破坏已安装的密钥服务器或修改组成员的配置以指向由攻击者控制的密钥服务器来利用此漏洞。成功利用此漏洞可使攻击者执行任意代码并获得对受影响系统的完全控制,或导致受影响系统重新加载,从而导致拒绝服务(DoS)情况。

启用GDOI或G-IKEv2协议的Cisco IOS软件或Cisco IOS XE软件

有关修补程序、升级或建议的解决方法信息,请参阅Cisco Security Advisory cisco-sa-getvpn-rce-g8qR68sx:https://sec.cloudapps.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-getvpn-rce-g8qR68sx

CVSS v3.1向量:AV:L/AC:L/PR:N/UI:R/S:U/C:H/I:H/A:H/E:P/RL:O/RC:C

Adobe Acrobat Reader 22.003.20282(及更早版本)、22.003.20281(及更早版本)和 20.005.30418(及更早版本)存在资源管理错误漏洞,该漏洞源于受释放后重用漏洞影响,该漏洞可能导致在当前用户的上下文中执行任意代码。利用此问题需要用户交互,受害者必须打开恶意文件。

Adobe Acrobat&Reader <= 22.003.20282

Adobe Acrobat&Reader <= 22.003.20281

Adobe Acrobat&Reader 20.005.30418

目前厂商已发布升级补丁以修复漏洞,补丁获取链接:

https://helpx.adobe.com/security/products/acrobat/apsb23-01.html

“关键漏洞目录”由摄星科技维护,可通过https://www.vulinsight.com.cn/#/kvc查看详细内容。并可下载CSV、JSON格式全量漏洞数据。

企业用户可通过漏洞情报SaaS平台、漏洞管控平台、知识库VKB平台获取服务和支持。