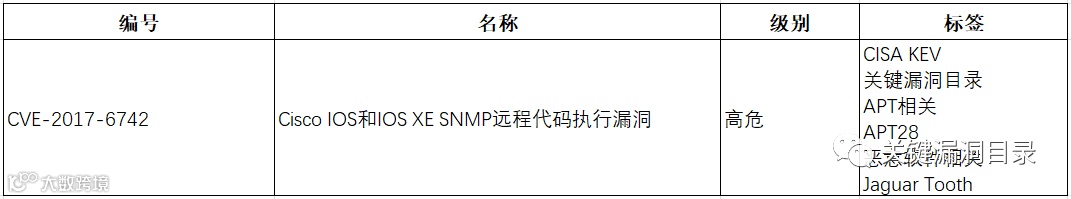

摄星科技“关键漏洞目录”新增Cisco IOS和IOS XE SNMP远程代码执行漏洞,APT28组织使用此漏洞在Cisco网络设备上部署Jaguar Tooth恶意软件。截止到2023年4月19日,关键漏洞目录漏洞总数增加到921个。

已被添加到CISA KEV、关键漏洞目录,APT相关、APT28,恶意软件相关、Jaguar Tooth

CVSS v3.1评分:8.8

漏洞级别:高危

Cisco IOS及IOS XE的简单网络管理协议(SNMP)子系统包含多个漏洞,这些漏洞是由于受影响软件的SNMP子系统中存在缓冲区溢出情况造成的。可能使经过身份验证的远程攻击者能够在受影响的系统上远程执行代码,或导致受影响系统重新加载。攻击者可以通过IPv4或IPv6向受影响的系统发送特制的SNMP数据包,从而利用这些漏洞进行攻击。只有指向受影响系统的流量才能用于利用这些漏洞。

漏洞影响Cisco IOS和IOS XE软件的所有版本,漏洞影响所有版本的SNMP:版本1、2c和3。要通过SNMP版本2c或更早版本利用这些漏洞,攻击者必须知道受影响系统的SNMP只读社区字符串。要通过SNMP Version 3利用这些漏洞,攻击者必须具有受影响系统的用户凭据。所有已启用SNMP且未明确排除受影响MIB或OID的设备都应被视为易受攻击。

配置有以下任何MIB的设备都易受攻击:

- ADSL-LINE-MIB

- ALPS-MIB

- CISCO-ADSL-DMT-LINE-MIB

- CISCO-BSTUN-MIB

- CISCO-MAC-AUTH-BYPASS-MIB

- CISCO-SLB-EXT-MIB

- CISCO-VOICE-DNIS-MIB

- CISCO-VOICE-NUMBER-EXPANSION-MIB

- TN3270E-RT-MIB

当启用SNMP时,默认情况下会启用上面列出的所有MIB。某些MIB可能不存在于所有系统或版本上,但在存在时启用。

Cisco IOS和IOS XE软件所有版本

SNMP v1、2c和3

有关修补程序、升级或建议的解决方法信息,请参阅Cisco Security Advisory cisco-sa-20170629-snmp:

https://tools.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-20170629-snmp

“关键漏洞目录”由摄星科技维护,可通过https://www.vulinsight.com.cn/#/kvc查看详细内容。并可下载CSV、JSON格式全量漏洞数据。

企业用户可通过漏洞情报SaaS平台、漏洞管控平台、知识库VKB平台获取服务和支持。