1 WLAN网络建设的关键因素

目前WLAN技术火热,组网主要是无线控制器(AC)加无线接入点(FIT AP),这种组网的特点是:以无线控制器为核心,进行集中式维护管理,适应无线终端自由的二层、三层漫游以及密集接入,能够提供完善的安全体系,并能与现存有线网络很好结合,实现增值服务。

在实际的WLAN网络部署中,需要切实解决用户关心的问题,例如网络是否稳定?是否易于管理?安全性是否可靠?终端是否能自由漫游接入等等。

1.1 高可靠性-双链路备份

H3C提供的双链路备份方案,FIT AP上线时连接的AC做为主AC,FIT AP上线后,会根据主AC上配置的备份AC的IP地址建立备份隧道,若两台AC互为备份,需要在两台AC上配置对端的IP地址为备份AC的IP地址,在实现可靠性的同时还可以实现负载分担。

AP会与备份组中的主备AC分别建立CAPWAP主隧道和备隧道,AC和AP使用主隧道进行通信,备隧道上无流量。主备AC之间实时同步必要信息,并且通过心跳来检测对端的状态;

主隧道故障时,AP会将备隧道切换成主隧道,备AC成为新的主AC,确保无线服务的不中断。如图1所示:

图1 双隧道备份

1.2 高安全性-多重保护

最初802.11的安全机制被称为Pre-RSNA(Pre-Robust Security Network Association)安全机制,它的认证机制不完善,容易被攻破,存在安全隐患,且在WEP加密机制中,由于连接同一BSS下的所有客户端都使用同一加密密钥和FIT AP进行通信,一旦某个用户的密钥泄露,那么所有用户的数据都可能被窃听或篡改,所以IEEE制订了802.11i协议来加强无线网络的安全性。

但802.11i仅对无线网络的数据报文进行加密保护,而不对管理帧进行保护,所以管理帧的机密性、真实性、完整性无法保证,容易受到仿冒或监听,例如:恶意攻击者通过获取设备的MAC地址并仿冒设备恶意拒绝客户端认证或恶意结束设备与客户端的关联。

802.11w无线加密标准建立在802.11i框架上,通过保护无线网络的管理帧来解决上述问题,进一步增强无线网络的安全性。

1.2.1 Pre-RSNA安全机制

Pre-RSNA安全机制采用开放式系统认证和共享密钥认证两种认证模式来进行客户端认证,并且采用WEP加密方式对数据进行加密来保护数据机密性,以对抗窃听。

WEP加密使用RC4加密算法(一种流加密算法)实现数据报文的加密,WEP加密支持WEP40、WEP104和WEP128三种密钥长度。

1.2.2 RSNA安全机制

802.11i安全机制又被称为RSNA安全机制,包括WPA(Wi-Fi Protected Access,Wi-Fi保护访问)和RSN(Robust Security Network,健壮安全网络)两种安全模式,采用AKM(Authentication and Key Management,身份认证与密钥管理)对用户身份的合法性进行认证,对密钥的生成、更新进行动态管理,并且采用TKIP(Temporal Key Integrity Protocol,临时密钥完整性协议)和CCMP(Counter mode with CBC-MAC Protocol,[计数器模式]搭配[区块密码锁链-信息真实性检查码]协议)加密机制对报文进行加密。

AKM分为802.1X、Private-PSK和PSK和三种模式:

802.1X:采用802.1X认证对用户进行身份认证,并在认证过程中生成PMK(Pairwise Master Key,成对主密钥),客户端和AP使用该PMK生成PTK(Pairwise Transient Key,成对临时密钥)。

Private-PSK:采用PSK(Pre-Shared Key,预共享密钥)认证进行身份认证,使用客户端的MAC地址作为PSK密钥生成PMK,客户端和AP使用该PMK生成PTK。

PSK:采用PSK认证进行身份认证,并通过PSK密钥生成PMK,客户端和AP使用该PMK生成PTK。

1.2.3 用户身份认证

802.11i协议规定使用两种身份认证方式:对于安全要求标准较高的企业、政府等机构,推荐使用认证服务器通过802.1X认证方式对客户端进行身份认证;对于安全要求标准较低的家庭用户等,推荐使用PSK方式对客户端进行认证。

1.2.4 Portal认证

Portal认证通常也称为Web认证,即通过Web页面接受用户输入的用户名和密码,对用户进行身份认证,以达到对用户访问进行控制的目的。

Portal认证是一种灵活的访问控制技术,可以在接入层以及需要保护的关键数据入口处实施访问控制,同时支持多种组网型态。

在采用了Portal认证的组网环境中,未认证用户上网时,接入设备强制用户登录到特定站点,用户可以免费访问其中的服务;

当用户需要使用互联网中的其它信息时,必须在Portal Web服务器提供的网站上进行Portal认证,只有认证通过后才可以使用这些互联网中的设备或资源。

1.2.5 保护管理帧功能

保护管理帧功能通过保护无线网络中的管理帧来完善无线网络的安全性。802.11w保护的管理帧包括解除认证帧,解除关联帧和部分强壮Action帧。

对于单播管理帧,保护管理帧功能使用对数据帧加密的PTK对单播管理帧进行加密,保证单播管理帧的机密性、完整性以及提供重放保护。

对广播/组播管理帧,保护管理帧功能使用BIP(Broadcast Integrity Protocol,广播完整性协议)保证广播/组播管理帧的完整性以及提供重放保护,实现防止客户端受到仿冒AP的攻击。

当AP与客户端协商结果为使用保护管理帧功能时,AP将使用SA Query(Security Association Query,安全关联询问)机制增强客户端的安全连接。SA Query包括主动 SA Query和被动SA Query。

1.3 终端自由、安全、快速的漫游

漫游,即在ESS(Extended Service Set,拓展服务集)区域中,WLAN客户端从一个AP上接入转移到另一个AP上接入的过程;在漫游过程中,客户端需要维持原有的IP地址、授权信息等,确保已有业务不中断。

H3C无线控制器支持快速漫游,即使用RSN+802.1X认证接入的客户端在漫游到新AP时不再需要进行802.1X认证。如图2所示:AC间快速漫游示意图:

图2 AC间快速漫游

另外目前H3C设备支持802.11r协议中定义的FT(Fast BSS Transition,快速BSS切换),能够保证客户端的漫游行为在50ms内完成,可以满足各种低时延、低抖动和低丢包的需求。FT支持包含两种方式:Over-the-Air,客户端直接与目标AP通信,进行漫游前的认证;Over-the-DS,客户端通过当前AP与目标AP通信,进行漫游前的认证。

1.4 便捷的网络管理

H3C无线设备可以和H3C网管系统iMC对应组件EIA、EAD、EMO以及WSM等完美契合,让用户方便、高效的管理网络。

2 典型组网介绍

2.1 某大学基于Portal MAC-Trigger的负载均衡组网

2.1.1 网络特点

校园网的特点是用户数量多且移动频繁、连接时间不固定且连接频繁、承载业务多样化且访问业务频繁等等,针对此特点,结合实际的需求和场景分析H3C提供了完整的组网解决方案,能够提供给用户集高安全性、高可靠性和高品质用户体验的服务。

2.1.2 组网方案

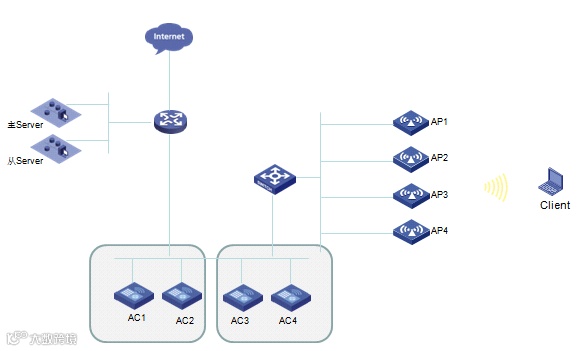

本方案共有4台无线控制器(AC)和超过2000台的FIT AP,部署在教室、会议室、学生宿舍等,具体组网如下:

图3 组网模型

网络具体规划如下:

Ø 整个网络部署4台AC,2台AC之间建立双链路(AC1-AC2/AC3-AC4),实现负载分担互为备份;每个AC上配置相同的用户VLAN,每个用户VLAN都开启Portal认证,并配置VRRP,对外提供统一接口;配置基于AC的NAS IP,对于任何一个AC来说,STA无论是直接从AC上线还是从其他AC漫游过来的,STA进行Portal认证时携带的NAS IP都是固定的;

Ø 提供主备Portal服务器,共用一个数据库;提供2个MAC trigger服务器,对应不同的分组;

Ø 所有AC在独立VLAN建立漫游组;STA从某一AC上线后,需进行Portal认证,当STA漫游至其他AC上时,通过MAC trigger做无感知Portal认证;

Ø 配置DHCP热备;AC上配置IPV6 DHCP Server,STA上线后可以动态获取IPV6地址。

2.1.3 无线业务分析

校园网中的客户端发生漫游的行为非常频繁,客户端进行了AC间漫游,漫游之后的上行业务流量直接到达当前接入的FA(Foreign-AC,即客户端跨AC漫游后与之关联的AC,这里是AC2),由FA直接转发;也可以通过漫游隧道转发到HA(Home-AC,客户端首次关联的AC,这里是AC1)处理,对于HA的上游设备,客户端的漫游行为是被屏蔽的;下行业务流量和上行业务流量处理方式相同。这里我们可以看到,客户端的漫游行为实际可能加大了AC的业务处理压力。

2.1.4 组网优点

Ø 所有业务流量集中转发(AC转发),基于Portal的统一接入认证接口,易于管理;AC和服务器都启用备份机制,AC之间负载均衡互为备份,保证网络的可靠性;

Ø 基于终端漫游行为搭建网络,用户可以在整个网络内的FIT AP之间自由切换,漫游快速、安全;

Ø 用户集中场景高密部署(会议室、教室等)FIT AP,保证多用户的高品质体验。

2.2 某大型企业AC旁挂组网

2.2.1 网络特点

此网络的特点是用户数量多、并发请求频繁、承载业务量大等等,针对此特点,结合实际的需求和场景分析H3C提供了完整的组网解决方案,能够提供给用户集高安全性、高可靠性和高品质用户体验的服务。

2.2.2 组网方案

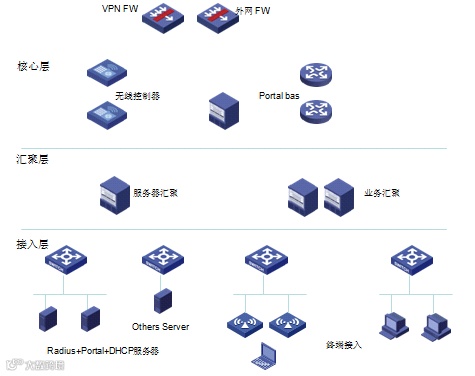

本方案采用AC旁挂模式,基于H3C公司高效的BYOD组网模型,使用6台某高端无线控制器1+1备份,满足超过15000无线用户的办公需求。

图4 组网模型

网络具体规划如下:

Ø AC、FIT AP三层组网,全网无线终端均采用集中认证本地转发模式,减轻多用户产生的业务流量对于AC的压力;

Ø AC的无线接入业务提供802.1X和Clear两种方式;

Ø AC采用备份机制,并启用Remote AP模式,在AP切换链路之前,AP继续本地转发;AP自主发起链路切换,减小用户并发上线,提高系统的稳定性;

Ø 配置静态VLAN Pool,用户均匀分布在各个VLAN;启用用户隔离,分离来自有线、无线的广播报文;

Ø AC不启用漫游组,但仍能达到漫游的效果。

2.2.3 无线业务分析

AC和FIT AP之间三层连接,流量采用本地转发模式,所有的FIT AP网关均在汇聚层交换机上,多用户不会给AC造成太大的业务压力,AC之间又存在备份机制,整个网络极其稳定可靠。

网络接入基于BYOD解决方案模型,提供3个SSID入口,认证方式依次为Dot1x证书认证,域账户Portal认证,访客认证;可以满足不同安全级别的用户的接入需求。

2.2.4 组网优点

Ø 基于BYOD组网模型,满足不同安全级别用户的接入需求;

Ø AC旁挂模式,网关在专有设备上,整个网络部署简洁,易于管理;

Ø 终端AC集中认证,业务流量FIT AP本地转发,减轻了多用户大流量对于AC的压力,提高整个网络的稳定性。

3 总结

根据用户的实际需求,可能会规划出不同的网络模型,但是无论怎样,最终我们要给用户提供一个高品质的WLAN网络:满意的用户上网体验、较低的网络故障率、易于管理和维护、以及持续的网络生命周期等。