编者按

《互联网基础设施与软件安全年度发展研究报告(2020)》第四章《恶意样本分析报告》,共九个小节,分别为: 恶意文件样本集简介、样本分析过程、 恶意样本分析概况、 PE样本分析、 ELF样本分析、 APK样本分析、文档样本分析、典型案例分析、恶意代码的发展趋势与分析挑战。我们已经发布了第四章前六小节内容,本文为第七小节《文档样本分析》。

本文共2229字。文末有惊喜!

(注:本文数据均为截至2020年7月的数据)

文档类型样本是常见的攻击载体,在文档类型样本中,12.15%的Office、PDF等文档内嵌文件,携带真正的恶意代码。

Office文档

所有Office格式的样本中,Office 2003格式样本占88.08%,Office 2007格式样本占11.92%。具体的文件类型分布如图4-35所示。其中doc类型的样本最多,占49.32%;其次是xls类型样本,占24.60%;第三是docx类型样本,占6.88%;然后是rtf类型样本占5.93%,xlsx类型样本占4.43%。

宏是Office文档类型样本中常用的攻击手段,22.02%的Office文档内嵌宏,4.43%的xls样本包含宏4.0。此类样本通常结合社交欺骗的手段,通过图片、文字等方式诱骗用户禁用宏安全设置,开启宏功能,如图4-36所示。

图4-35 Office类型样本格式分布

图4-36 典型的启用宏诱骗方式

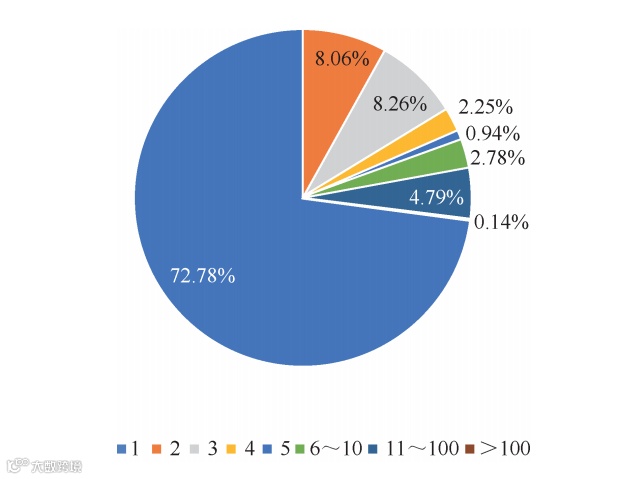

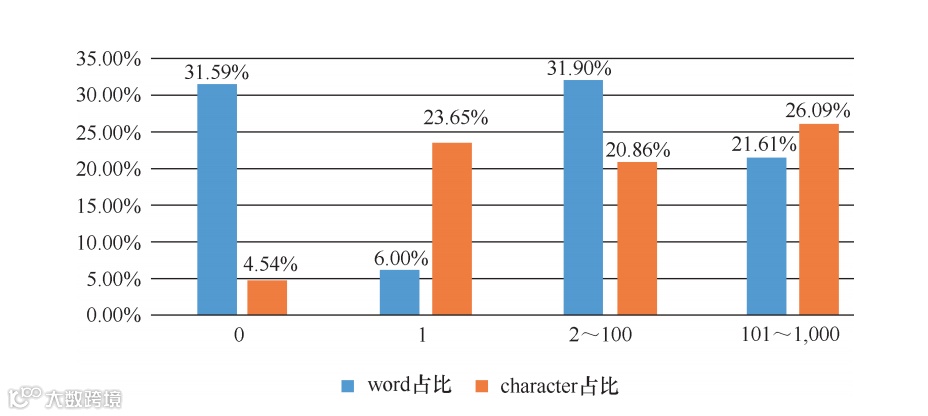

大量此类宏诱骗的样本不包含实际内容,我们对doc类型的样本内容进行了深入分析,如图4-37和图4-38所示,72.78%的样本只有1页,超过73%的样本字数和字符数少于100个。其中,0个字符样本代表纯空白无任何内容的样本,1个字符的样本代表只有一张图片或一个字符的样本。

图4-37 Word文档样本页数分布

图4-38 Word文档字数和字符数统计

Office漏洞利用分析

由于Office软件的安装和使用十分普遍,加上用户对文档类型文件的警惕性较低,因此Office软件是常见的攻击对象,每当Office软件出现安全漏洞时,就会被大量攻击者利用。

通过对样本集中Office类型文档的深入分析,我们共检测到Office文档相关漏洞67种,其中排名前10的漏洞样本占比如图4-39所示。

图4-39 Office类型样本关联漏洞Top10占比

其中,排名第一的是Office软件的公式编辑器漏洞CVE-2017-11882,相关样本占60.82%。由于该漏洞影响所有Office版本,并且可以稳定实现任意代码执行,因此是最受攻击者喜爱的漏洞。

其次是Microsoft Windows Common Controls ActiveX控件远程代码执行漏洞CVE-2012-0158,相关样本占11.02%,该漏洞也十分经典,可以构造出通用又稳定的漏洞利用代码,因此经常出现在各种攻击分析报告中。

第三是Microsoft Office OLE2Link漏洞CVE-2017-0199,相关样本占8.52%。该漏洞利用Office ole对象链接技术,将包裹的恶意链接对象嵌在文档中,当用户打开攻击者构造的恶意文档时,Winword.exe会向远程服务器发出HTTP请求,以检索恶意hta文件,服务器返回一个包含恶意脚本的假rtf文件,Winword.exe通过COM对象查找application/hta的文件处理程序,从而导致Microsoft hta应用程序(mshta.exe)加载并执行包含攻击命令的恶意脚本。

利用Office文件漏洞的攻击十分普遍,如南亚背景的APT组织响尾蛇(又称SideWinder),该组织以窃取政府、能源等领域的机密信息为主要目的,其攻击样本的主要形式有两类:第一类为带有CVE-2017-11882漏洞利用代码的rtf文件;另一类为使用mshta.exe执行远程hta脚本的lnk文件。同时,该组织在针对某些特定目标的攻击活动中,采用了CVE-2017-0199结合CVE-2020-0674的方式进行攻击。

PDF文档

除了Office文档,PDF文档也常被用于网络攻击活动。其主要攻击方式有两类,一类是通过PDF内嵌对象,以便绕过安全防护,投递恶意对象或链接;另一类是直接利用PDF处理软件的漏洞进行攻击。

分析发现,55.03%的PDF包含内嵌对象。如图4-40所示,在全部有内嵌对象的样本中,67.59%的样本内嵌URI;30.26%的样本内嵌JS;2.15%的样本内嵌文件,而在内嵌的文件中,又以doc、docx、docm等Word文档最为常见。

图4-40 PDF内嵌对象类型占比

通常,PDF样本内嵌URI时会对内容进行伪装,如图4-41所示,诱骗用户单击URL,从而将用户引导到钓鱼或含有其他攻击代码的站点。

图4-41 PDF内嵌URI样本的内容伪装

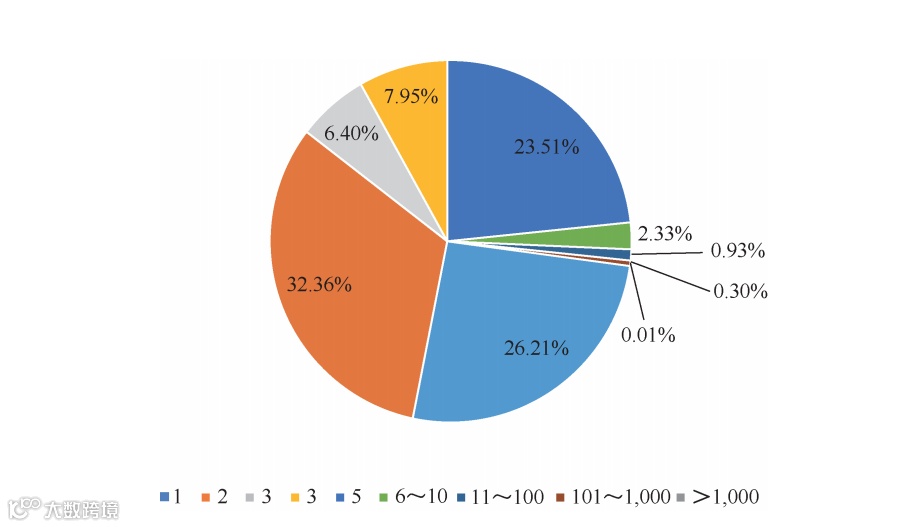

由于此类包含内容诱骗的样本通常不包含实际内容,因此我们对PDF类型样本的属性进行了进一步分析,如图4-42所示,只有1页内容的样本占26.21%,有2页内容的样本占32.36%,41.43%的样本有3页及以上的内容,这与Office类型的宏诱骗文档的内容分析结果明显不同,这可能与攻击者采用PDF文件编辑技术,在合法文件中插入恶意内容的操作方式有关。

图4-42 PDF文档样本页数分布

PDF漏洞利用分析

直接利用PDF处理软件的漏洞开展攻击也是一种较为常见的攻击方式。在样本集中,我们共识别到PDF样本相关的漏洞42种,如图4-43所示。

图4-43 PDF类型样本关联漏洞Top10占比

其中,排名第一的是Adobe PDF LibTiff整数溢出漏洞CVE-2010-0188,占31.33%;其次是Adobe Acrobat和Reader Collab getIcon()JavaScript缓冲区溢出漏洞CVE-2009-0927,占20.28%;第三是Adobe Acrobat和Reader的NTLM SSO漏洞CVE-2018-4993,占6.33%。

此外,其中出现了Office相关漏洞CVE-2017-11882和CVE-2017-0199,分别占4.61%和2.36%,表明这些PDF内嵌了Office恶意文档,试图绕过安全检测投递相关Office漏洞的利用代码。

(未完待续……)

版权声明:本研究报告由清华大学(网络研究院)-奇安信集团网络安全联合研究中心撰写完成,版权属于双方共有,并受法律保护。转载、摘编或利用其它方式使用本研究报告文字或者观点的,应注明来源。

相关阅读

本报告剩余最后100册,关注公众号七折优惠,欢迎订阅!