第三部分 :关联SMS和NSO利用基础设施

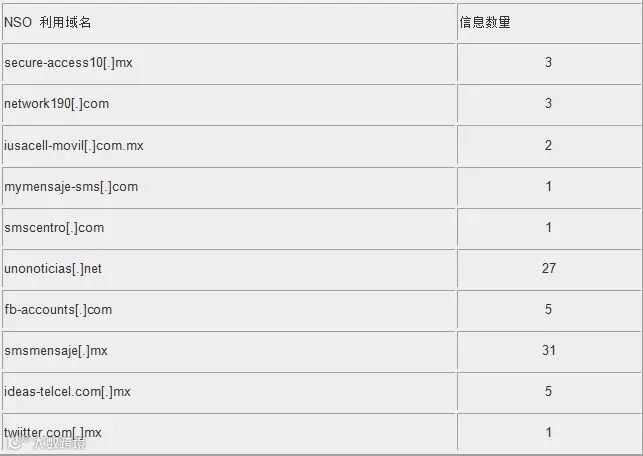

在此前针对NSO组织监控Ahmed Mansoor的调查报告中,我们从互联网扫描了NSO组织的利用域名。本报告讨论的攻击目标收到了指向此前我们已识别出的域名。我们共识别出10个NSO利用域名,如下:

图表17展示了这些域名和发送给目标的信息之间的关联。

有一点很重要,即我们不确定这些域名是否是由某个还是多个政府操作者使用的。

有意思的是,一些最早期出现的NSO组织利用域名起初是通过HTTP而非HTTPS传播的。如果NSO这次使用的是0day利用,那么它们的利用代码可能已被第三方拦截,因为第三方能通过这些利用经过的网络流量看到利用代码。

第四部分:讨论

数字化攻击给记者带来人身威胁

记者因其工作在墨西哥所面临的人身威胁也有很多记录。我们的调查清楚地显示这些威胁延伸到了数字化领域。在我们在报告中说明的这些案例中,文本信息包括暴力辱骂和威胁,反映了墨西哥媒体所面临的人身威胁的普遍性。2016年针对墨西哥记者的恐吓至少有416起,而超过一半的恐吓都源自官方。

这些数字化攻击都叠加了多种人身威胁和骚扰。很多记者和公民社团成员遭受的感染都包含NSO链接,而他们的同事都遭受了其它形式的骚扰和恐吓。

粗鄙的攻击

墨西哥攻击案例值得引起讨论的原因是含有NSO链接的攻击力度以及极端的信息内容。

NSO组织的Pegasus解决方案旨在秘密地监控手机。诱骗受害者点击并在受害者不知情的情况下感染他们是个要求不低的任务。在这个案例中运行NSO产品的实体最多是使用这款工具实施近乎于数字化砸橱窗抢劫的行动:这些信息厚颜无耻且极其平淡无奇。不仅多数信息使用了易于伪造的欺骗,而且攻击者显示出偏好使用粗鄙、色情辱骂内容的特征,这跟我们在之前报告中注意到的一样。点击链接的人可能会立即发现这些错误。

这种行动的粗鄙性还延伸到伪造官方计划和实体中,包括安博警戒和美国驻墨西哥大使馆,它们均可触发负面后果。创建虚假的恶意安博警戒威胁降低了真实安博警戒的可信度。同时,伪造来自美国大使馆信息的行为冒着违反外交规范的风险,并且会让主要盟友和交易伙伴感到不快。如果这些信息发送给了地位低下的个人,那么这种诡计永远不会被发现。但这些信息偏偏发送给了地位高的著名记者,从而增加了被发现的几率。

我们在此前关于滥用NSO监控软件针对墨西哥视频科学家和医疗倡导者的报告中也强调了这些主题。这次的调查结果再次清楚地说明发生了重大的额外滥用情况。

针对当时居住在美国的未成年人的感染尝试可能具有刑事犯罪性质。例如,根据美国法律,伪造联邦官员的行为属于刑事犯罪。另外,根据计算机欺诈和滥用法案的规定,在未经授权的情况下访问计算机的行为可能属于刑事犯罪。另外,美国《窃听法》此前曾针对使用商业恶意软件跨边境在美国实施攻击有所引用。

缺乏监管和问责

攻击目标的选择以及攻击的方式有力地证明攻击缺乏正确的监管和司法问责。

跟此前联邦食品科学家和消费者倡导者遭受NSO利用链接感染的案例一样,本报告中的目标并非犯罪分子也非恐怖分子,而是广受尊重的记者和人权卫士。

攻击的粗鄙性质说明缺乏监管。R3D、SociaTic和Article19都在报告中围绕着案例强调了法律问题。墨西哥并没有管理恶意软件使用的法律规定,但宪法和法律(第16章)确实授权多个法律实体开展拦截。这种类型的拦截要求获取联邦司法授权。墨西哥的CISEN机构经授权在发生威胁国家安全的紧急事件时实施拦截;墨西哥联邦警察也经授权可在存在认为正在实施某些犯罪行为的可能原因时实施拦截;墨西哥地方和联邦起诉人员也有类似授权。然而,此类监控要求获取法官的批准。R3D在这份报告中详细说明了关于管理监控所涉及的法律问题。

我们的调查还说明了我们第一次见到的政府监控软件感染未成年人的案例。EmilioAristegui接收到了至少21份经证实的NSO信息以及我们坚信来自NSO的多条信息。这次攻击包含了很多跟成年收件人相同的让人不快且高度个人化的主题。

我们很难想象什么样的合法调查会包含这些记者、人权卫士和一个未成年孩子。没有理由说明这些人威胁到了国家的安全。同样,此前我们提到的遭NSO监控软件攻击的墨西哥政府食品科学家、医疗和消费者倡导者的案例也是如此。且不论这些目标的合法性,单是这种激进的监控行为可能无法通过墨西哥法律规定的必要和适当的测试。

此外,联邦法官或其它运营监管来源不可能授权此类具有政治风险的行为(伪装成来美国大使馆)给墨西哥两名地位最高的记者或者攻击位于美国的个人。

结论:“滥用的原则”

关于政府专享监控软件的市场和滥用案例的研究很多。在全球,出售给政府用于追踪恐怖分子和调查犯罪分子的监控软件被越来越多地用于实施政治目的,这样的案例越来越多见。

最近,多个监控软件厂商包括Gamma Group(FinFisher) 和Hakcing Team的数据遭泄露,其客户资料泄露到网上。一些客户似乎参与了很多人认为是合法的调查。然而,这些泄露事件也披露了滥用人权的全球政府客户。综上,这些结果都清楚地表明滥用政府专享的监控软件是一个全球性问题。

这份报告结合此前关于NSO组织的两份调查,表明NSO组织的产品和企业行为符合扩散和滥用的相同模式。

随着滥用案例浮出水面,监控软件公司通常会被媒体询问评论。通常公司主管会用模棱两可的措辞回应称符合公司内部尽职流程。然而,证据不断证实这种自我调控以及国际法规未能成功阻止对这些技术的持续扩散和滥用。

因此,我们认为存在证明表明政府专项监控软件的非正式“滥用原则”;当该技术出售给未能充分监督的政府时,它最终会被滥用。这一原则强调必须让监控软件厂商为全球不安全的网络负责。

公民实验室在最近发布的文章中列出了可能会引发此类滥用的措施。在出台措施限制这种滥用的可能性之前,我们预计会出现更多的案例显示具有高度入侵性的监控软件用于压制异议并阻拦对当权者的反抗。

致谢

感谢受感染目标同意将自己的案例共享给协作组织机构以及公众。

公民实验室感谢协作组织机构包括R3D、SocialTic和Article19仔细且重要的调查工作。如没有他们的协助,本报告不可能完成。

尤其感谢来自R3D机构的LuisFernando对调查的支持。

感谢Access Now组织尤其是其HelpLine团队以及国际特赦组织协助收集证据并确保墨西哥的首个NSO案例引发我们的注意。特别感谢国际特赦组织的资深技术专家兼“安全无边界”的联合创始人ClaudioGuarnieri。

感谢全体公民实验室团队成员,尤其是AmitpalSingh、Irene Poetranto、Adam Senft和AdamHulcoop。

(完整信息列表附录请见原文。)

本文由360代码卫士编译,不代表360观点,转载请注明“转自360代码卫士www.codesafe.cn”。