▌作者:Richard Chirgwin

▌翻译:360代码卫士团队

前言

研究人员发现了安卓广告(可能是恶意软件)的下一个趋势:使用共享库“串通”权限不等的app。

虽然库是一种十分常见的攻击向量,但这三名研究人员(VincentTaylor、AlastairBeresford和IvanMartinovic)指出,多数研究会孤立地看待这些app。因此他们采取了一种不同的方式,查看在两款不同的app中同一个库会如何把高权限app中的信息泄露给低权限的app。

ILC带来威胁

研究人员指出,“当单独的库通过被内嵌到多款app中,且每款app都给出不同的权限,从而让这些单独的库在一台设备上获取更多的联合权限时”,就会发生这种“库内串通(ILC)”。

ILC带来威胁,因为在不同app中重复使用库并不是漏洞问题,而只是一种功能:它会让app开发变得更有效,而且通过让app使用预加载到设备的代码的方式让app保持小体量。

虽然攻击者在标准化自己的库,但研究人员主要集中于广告库中,因为这些广告库几乎普遍存在于所有智能手机app中,而且已经开始收集并累积敏感的个人数据。研究人员主要关注于处理位置信息、app使用、设备信息、通信数据如日志和信息、存储访问权限(包括如能显示其兴趣的用户文件)以及麦克风的库。

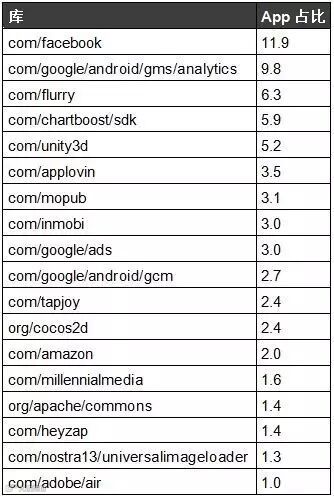

研究人员反编译了下载量超过100万次的1.5万款app,以识别出它们所关联的库。对于成功反编译的app,他们分析了库内串通的可能性。

18款最流行的库包含如下耳熟能详的名称:

产生ILC的主要原因

研究人员指出,“导致ILC产生的主要原因是安卓权限系统未能分离多个库的权限及其宿主应用”,如此至少会导致未经处理的广告网络有机会在无需获得用户额外权限的情况下改进其数据收集。他们指出在这种场景下,app开发人员就会借势不去支持库权限分离,从而避免对其利益产生负面影响。

深挖广告商库如何实施行为后,研究人员发现平均来讲这些库“每天从设备泄露1.4次敏感数据,而一般用户每天会将个人数据发送给1.7个不同的广告服务器”。

虽然研究人员发表的论文专注于广告商如何利用ILC,但无疑也提供了一种攻击向量,对于越狱手机或被root的手机来讲更是如此。此前已有研究证明来自应用商店的7%的app包含潜在的恶意库,这表明“攻击者已将注意力转向能传播恶意软件的库”。

本文由360代码卫士编译,不代表360观点,转载请注明“转自360代码卫士www.codesafe.cn”。