聚焦源代码安全,网罗国内外最新资讯!

聚焦源代码安全,网罗国内外最新资讯!

概述

技术详情

将命令文件下载到工作目录;

将由额外的恶意模块(如存在)收集和准备的文件上传到 C2。这些文件位于工作目录中名为“queue”或“ntfsrecover”的一个目录中。这个目录中的文件可以具有 .d 或 .upd 的其中一种扩展名,具体取决于它们是否已被上传到服务器。

下载额外的恶意软件模块:

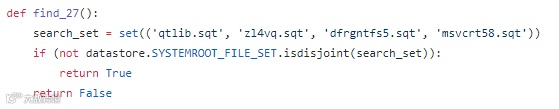

dfrgntfs5.sqt –用于执行 C2 命令的模块;

msvcrt58.sqt –用于窃取邮件凭证和邮件的模块;

zl4vq.sqt – dfrgntfs5 使用的合法 zlib 库。

%victim_ID%.upe – dfrgntfs5 的可选插件。遗憾的是我们无法获取该文件。

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

-

outlook.exe; -

winmail.exe; -

msimn.exe; -

nlnotes.exe; -

eudora.exe; -

thunderbird.exe; -

thunde~1.exe; -

msmsgs.exe; -

msnmsgr.exe.

ws2_32.connect;

ws2_32.send;

ws2_32.recv;

ws2_32.WSARecv;

ws2_32.closesocket.

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

受害者图谱

结论

https://securelist.com/darkuniverse-the-mysterious-apt-framework-27/94897/

https://securelist.com/apt-trends-report-q3-2019/94530/

奇安信代码卫士 (codesafe)

国内首个专注于软件开发安全的产品线。