新型挖矿病毒Sysrv-hello攻击事件深度分析

基于主动防御体系成功捕获并反制黑产组织,揭示云环境安全新挑战

作者:calmness

某大型上市安全公司项目经理兼技术经理

弥天安全实验室核心成员、炎黄安全实验室创始人

研究方向:渗透测试、溯源反制、项目管理、安全体系建设

注明:本分析过程联合各大厂商所完成

本公众号发布的文章均转载自互联网或经作者投稿授权的原创,文末已注明出处,其内容和图片版权归原网站或作者本人所有,并不代表安世加的观点,若有无意侵权或转载不当之处请联系我们处理,谢谢合作!

2020年12月初,国内云安全中心在对海量样本持续监控中首次发现一款具有持久化特征的新型挖矿病毒,命名为Sysrv-hello。该病毒正处于爆发初期,具备跨平台传播、多漏洞利用、自我更新等高级特性,潜在危害极大。

在一次攻防演习中,通过主动防御系统成功捕获一起利用ThinkPHP漏洞入侵国家重点扶持企业德盛和乳业业务系统的攻击事件。攻击者试图通过远程命令执行等方式部署挖矿程序,我方迅速响应,完成溯源取证、反控肉鸡、样本提取及分析,确认攻击源自Sysrv-hello黑产组织。

攻击IP(121.1.1.1)指向阿里云服务器,反查域名为www.xjdesnge.com,标签包含“垃圾邮件”“漏洞利用”。该IP开放80端口,对应网站为新疆德盛和乳业官网,判断其为傀儡机。

1. 攻击反制与进程分析

通过ThinkPHP 5远程代码执行(RCE)漏洞获取服务器控制权。监听发现名为miiuxfnjb的进程发起9878条异常连接。该进程由www-data用户运行,路径为/home/fanliang/workspace/dsh/public/static/admin/umeditor/miiuxfnjb,同时存在疑似挖矿进程kthreaddi。

2. 内存提取病毒样本

由于原始文件已被删除,通过内存提取方式成功获取运行中的miiuxfnjb和kthreaddi进程样本。

3. 病毒样本分析

miiuxfnjb样本分析

样本为ELF 64位可执行文件,大小约4.1MB,MD5为1cc8dfbcab6d59734c39a8eaae4998fa,使用UPX 3.9.6加壳以增加逆向难度。

多家反病毒引擎检出为BitCoinMiner,确认为灰黑产挖矿程序。

主要行为包括:

1)监听51969端口防止重复启动;

2)关闭防火墙及安全监控;

3)清除其他挖矿脚本;

4)释放kthreaddi挖矿程序至/tmp目录;

5)通过计划任务实现持久化;

6)支持自我更新;

7)内置模块用于横向传播。

传播方式:

1)利用SSH密钥横向移动;

2)内置端口扫描与漏洞利用模块,针对80、443、8080、7001等常见端口,结合CVE漏洞进行批量攻击;

3)下载并执行远程脚本(如ldr.ps1、sys.exe等)实现自动化传播。

kthreaddi样本分析

MD5为6db4f74c02570917e087c06ce32a99f5,为miiuxfnjb释放的门罗币(XMR)挖矿程序,基于xmrig 6.4.0版本开发。

挖矿配置包含矿池地址xmr-eu1.nanopool.org及钱包地址,样本具备守护机制,一旦进程终止即重新释放执行。

ldr.ps1样本分析

脚本信息显示当前Sysrv-hello病毒版本为sysrv013,已迭代17个版本,包括sysrv001至sysrv012等,表明其更新频繁、演化迅速。

IOC(攻击指标)

- 51.15.78.68

- 51.15.58.224

- 194.145.227.21

- xmr-eu1.nanopool.org

- 6db4f74c02570917e087c06ce32a99f5

- 1cc8dfbcab6d59734c39a8eaae4998fa

本次攻击确认为黑产组织发起,攻击者代号“K”,综合利用RCE、弱口令爆破、无文件攻击等多种技术,目标涵盖云服务器及政企关键基础设施。

四、 攻击成果与组织特征

- 组织属性:黑产挖矿团伙

- 攻击工具:ThinkPHP漏洞利用工具、PE管理工具、免杀工具、门罗币矿机、CVE爆破工具等

- 攻击手法:弱密码爆破、未授权访问、RCE、增量端口扫描、多CVE组合攻击

- 网络特征:活跃度高、自然传播、隐蔽性强

五、 安全趋势与应对建议

Sysrv-hello病毒具备跨平台传播能力,影响Windows与Linux系统,C2服务器分布于荷兰、美国、乌克兰等地,已关联门罗币三大主流矿池。

该病毒样本v13包含16种漏洞攻击组合,迭代速度快,传播范围广,足迹涉及中国、美国、欧洲、澳洲等多个地区,主要以云服务器为攻击目标。

当前挖矿木马呈现模块化、持续进化、团伙与僵尸网络协同作案的趋势,旧有防御体系难以应对。建议企业加强云环境安全监控,及时修补ThinkPHP等常见组件漏洞,部署内存检测、行为分析等主动防御机制,提升安全响应能力。

Sysrv-hello僵尸网络威胁升级:中国成主要攻击目标

新型变种Sysrv013活跃,关键基础设施面临严峻挑战

Sysrv-hello僵尸网络最新变种Sysrv013已被捕获,其探测端口包括80、8090、8088、8888、8080、8000、443、8983、8081、9999、7001、9001、8079、8443、81、5001,利用多种已知漏洞发起攻击。

以Sysrv013为例,该病毒家族传播路径如下:

病毒传播范围广泛,且所利用的CVE漏洞种类持续增加。根据统计,全球潜在受攻击应用分布中,中国境内的网站与服务器数量占比突出,已成为首要目标区域。

当前Sysrv-hello样本不断迭代更新,国内大量服务器已受感染,实际受影响设备数量可能远超已知数据。

尽管挖矿行为表面仅表现为消耗系统资源,但由于其依托大规模僵尸网络,攻击者可随时切换载荷,发动DDoS攻击、窃取敏感信息或实施中间人攻击,将受控设备转化为网络武器,严重威胁业务连续性、数据安全乃至社会公共安全。

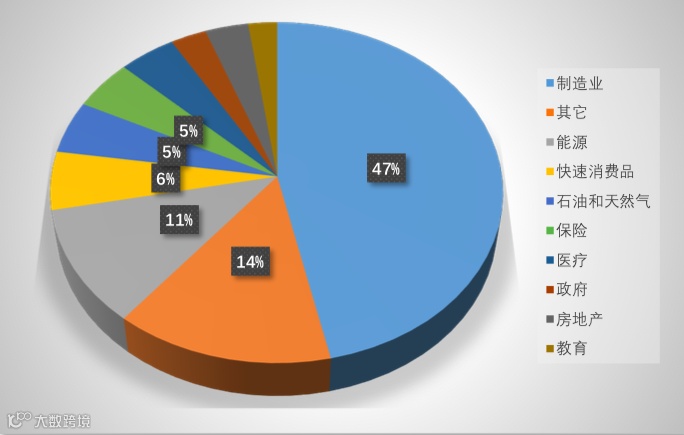

关键信息基础设施作为国家网络安全的核心阵地,正日益成为挖矿病毒的重点攻击对象。此类设施涵盖公共通信、能源、金融、交通、医疗、工业制造等关乎国计民生的重要领域,其安全防护已刻不容缓。

随着网络空间军事化趋势加剧,网络攻击常态化,关键信息基础设施已成为网络攻防的主要战场。

行业数据显示,制造业、能源、快消等行业因网络安全防护相对薄弱,更易遭受攻击。其中,制造业占比高达47%,挖矿病毒不仅影响设备性能,更可能危及核心生产系统与数据安全。