0x1 概述

腾讯御见威胁情报中心IoT蜜网系统监测到针对Cisco IOS与IOS XE Software Smart Install远程命令执行漏洞的攻击有爆发式增长,4月9号截止到上午10点40分,捕获到的攻击量是4月8号的两到三倍。

Smart Install作为一项即插即用配置和镜像管理功能,为新加入网络的交换机提供零配置部署,实现了自动化初始配置和操作系统镜像加载的过程,同时还提供配置文件的备份功能。

2018年3月28日,Cisco发布了一个远程代码执行严重漏洞通告(CVE-2018-0171 ),即Cisco Smart Install存在远程命令执行漏洞。攻击者无需用户验证即可向远端Cisco设备的TCP 4786端口发送精心构造的恶意数据包,触发漏洞造成设备远程执行Cisco系统命令或拒绝服务(DoS)。

漏洞详情参考思科官方网站:

https://tools.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-20180328-smi2

0x2 捕获的扫描攻击趋势情况

可以看出自4月7日后,针对4786端口的攻击明显上升。

攻击IP分布如下表:

0x3 影响面

受影响设备型号(不限于):

Catalyst 4500 Supervisor Engines

Cisco Catalyst 3850 Series Switches

Cisco Catalyst 2960 Series Switches

Catalyst 4500 Supervisor Engines

Cisco Catalyst 3850 Series Switches

Cisco Catalyst 2960 Series Switches

Catalyst 4500 Supervisor Engines

Catalyst 3850 Series

Catalyst 3750 Series

Catalyst 3650 Series

Catalyst 3560 Series

Catalyst 2960 Series

Catalyst 2975 Series

IE 2000

IE 3000

IE 3010

IE 4000

IE 4010

IE 5000

SM-ES2 SKUs

SM-ES3 SKUs

NME-16ES-1G-P

SM-X-ES3 SKUs

受影响范围

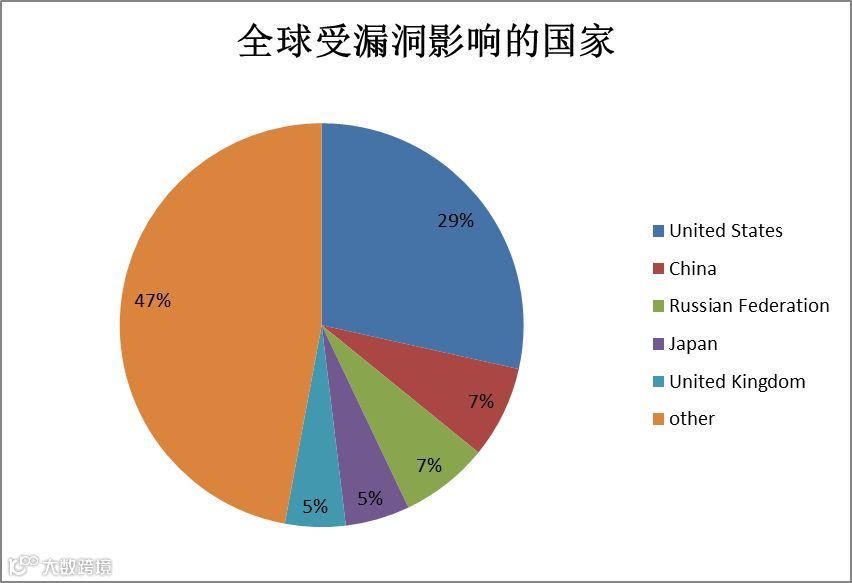

根据shodan的数据,全球大概有20W的设备受威胁,其中美国占有5W台,中国占1.4W台,俄罗斯占1.3W台,以下是全球受影响国家分布情况:

0x4 解决方案

1.检查设备是否开启4786端口,检查是否在受影响设备型号

2.通过no vstack等命令临时把协议关闭,通过思科官方补丁修复漏洞

3.详细请参考https://tools.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-20180328-smi2

0x5 参考资料

http://www.cnvd.org.cn/flaw/show/CNVD-2018-06774

https://www.cisco.com/c/en/us/td/docs/switches/lan/smart_install/configuration/guide/smart_install/concepts.html

https://tools.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-20180328-smi2

https://www.shodan.io/search?query=port%3A%224786%22