长按二维码关注

腾讯安全威胁情报中心

腾讯安全能力运营团队

腾讯安全 企业安全运营团队

一、概述

12月6日,腾讯安全Cyber-Holmes引擎系统检测并发出告警:CERBER勒索软件传播者利用Atlassian Confluence远程代码执行漏洞(CVE-2021-26084)和GitLab exiftool 远程代码执行漏洞(CVE-2021-22205)攻击云上主机。被勒索软件加密破坏的文件无密钥暂不能解密,腾讯安全专家建议所有受影响的用户尽快修复漏洞,避免造成数据完全损失,业务彻底崩溃。

Atlassian Confluence 远程代码执行漏洞(CVE-2021-26084)为8月26日披露的高危漏洞,该漏洞的CVSS 评分为 9.8,是一个对象图导航语言 (ONGL) 注入漏洞,允许未经身份验证的攻击者在 Confluence Server 或Data Center实例上执行任意代码,攻击者利用漏洞可完全控制服务器。

GitLab exiftool远程命令执行漏洞(CVE-2021-22205)同样也是网络黑产疯狂利用的高危漏洞。由于Gitlab某些端点路径无需授权,攻击者可在无需认证的情况下利用图片上传功能执行任意代码,攻击者利用漏洞同样可以完全控制服务器。

腾讯安全专家指出,网络黑灰产业对高危漏洞的利用之快令人印象深刻,在Atlassian Confluence远程代码执行漏洞(CVE-2021-26084)和GitLab exiftool 远程代码执行漏洞(CVE-2021-22205)漏洞详情及POC代码公开之后,已检测到多个网络黑灰产业对云主机发起多轮攻击。这些攻击较多为挖矿木马或其他僵尸网络,一般不会造成云主机崩溃瘫痪,今天捕获的针对linux云主机的勒索软件攻击,可造成数据完全损失,业务彻底崩溃。

二、漏洞影响范围

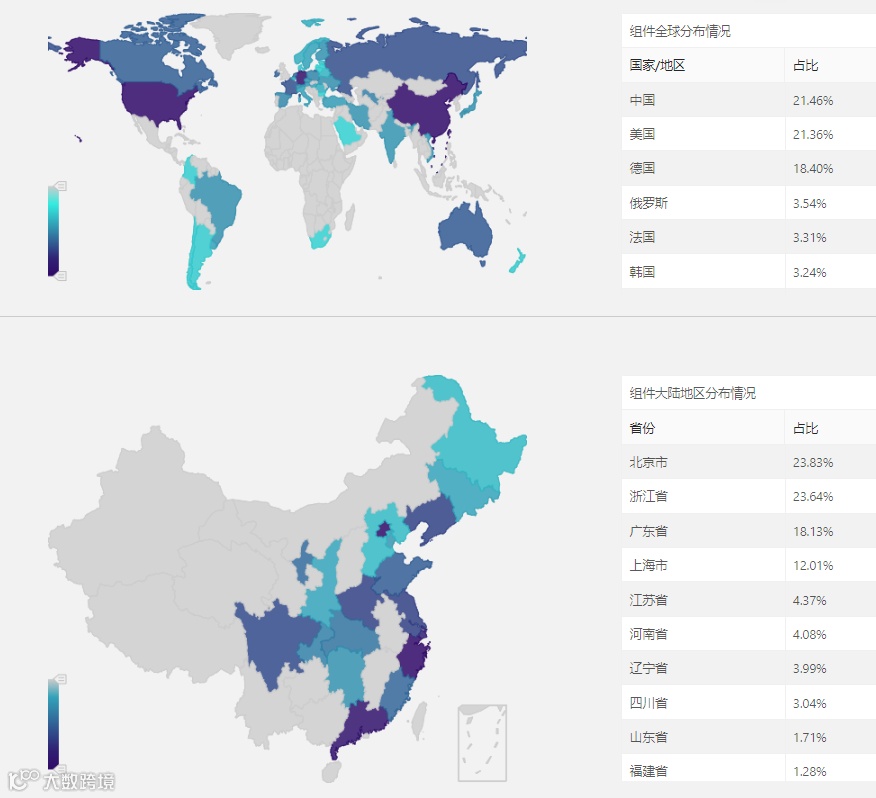

腾讯安全网络空间测绘数据显示,Atlassian Confluence 应用广泛,中国占比最高(21.46%)、其次是美国(21.36%)、德国(18.40%)。

受影响的版本:

Atlassian Confluence Server/Data Center < 6.13.23

6.14.0 <= Atlassian Confluence Server/Data Center < 7.4.11

7.5.0 <= Atlassian Confluence Server/Data Center < 7.11.6

7.12.0 <= Atlassian Confluence Server/Data Center < 7.12.5

安全版本:

Atlassian Confluence Server/Data Center 6.13.23

Atlassian Confluence Server/Data Center 7.4.11

Atlassian Confluence Server/Data Center 7.11.6

Atlassian Confluence Server/Data Center 7.12.5

Atlassian Confluence Server/Data Center 7.13.0

有关Gitlab exiftool远程命令执行漏洞(CVE-2021-22205)的更多信息,可参考:

https://mp.weixin.qq.com/s/Xzz_3VYFGi7hFHBplOOLZQ

三、勒索攻击分析

CERBER勒索病毒使用CryptoPP加密库对文件进行加密,加密行为极具针对性。腾讯安全本次捕获的利用Confluence远程代码执行漏洞(CVE-2021-26084)攻击的样本,加密路径针对性包含了Confluence 组件下相关文件。

而通过腾讯安全拓线关联的另一样本,可看出为样本针对性加密Gitlab目录文件。该样本通过GitLab exiftool 远程代码执行漏洞攻击(CVE-2021-22205)传播。攻击者通过不同漏洞投递的勒索样本,加密目录也会伴随着入侵方式做优化。

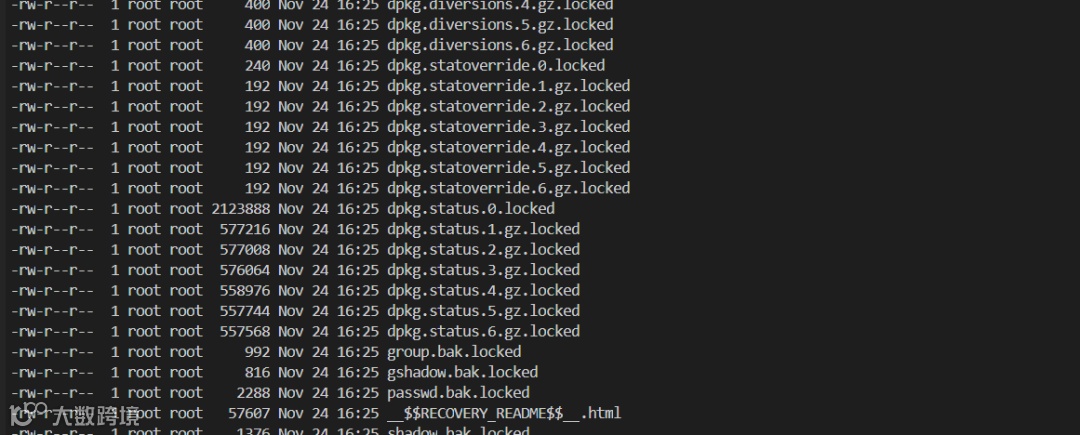

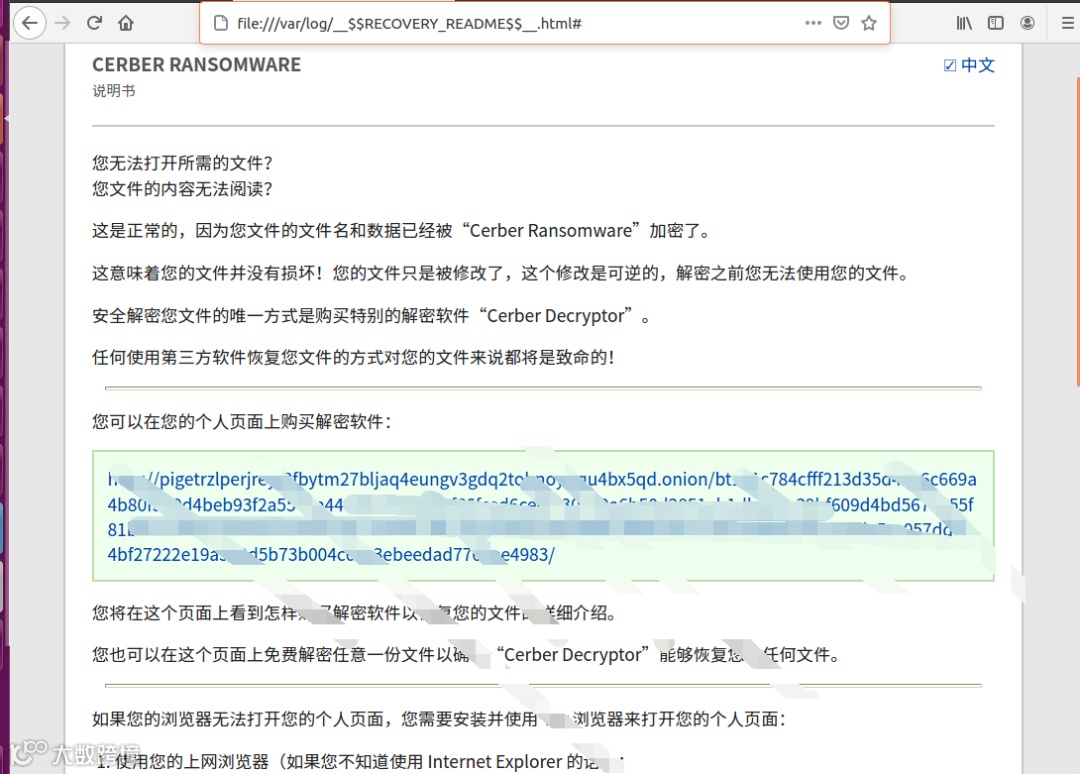

被加密后的文件将被添加.locked扩展后缀,同时留下名为__$$RECOVERY_README$$__.html的勒索信,要求登陆指定暗网地址购买解密器。被攻击者加密破坏的文件,暂不能解密。

四、腾讯安全解决方案

腾讯安全产品在8月底首次发布在野漏洞利用风险通告时,旗下安全产品已陆续支持检测、防御Atlassian Confluence RCE漏洞及攻击利用。

对未采取相应防御措施而受害的企业可参考以下《自助处置手册》解决:

1.加固

云主机可使用腾讯主机安全(云镜)的漏洞检测修复功能,协助用户快速修补相关高危漏洞,用户可登录腾讯主机安全控制台,依次打开左侧“漏洞管理”,对扫描到的系统组件漏洞、web应用漏洞、应用漏洞进行排查。步骤细节如下:

1)主机安全(云镜)控制台:打开漏洞管理->Web应用漏洞管理,点击一键检测

2)查看扫描到的Confluence远程代码执行漏洞(CVE-2021-26084)漏洞风险项目。

3)确认资产是否存在Confluence远程代码执行漏洞(CVE-2021-26084)漏洞。运维登录后存在漏洞的资产,升级Confluence 到最新版本。

4)通过主机安全(云镜)控制台再次打开“漏洞管理”,重新检测。确保受影响资产已不存在Confluence 远程代码执行漏洞(CVE-2021-26084)。

2.防御

腾讯云防火墙支持对Confluence团伙使用的漏洞攻击进行检测防御,客户可以开通腾讯云防火墙高级版的防御功能:

在腾讯云控制台界面,打开入侵防御设置即可。

3.其它

如有其它疑问,无法自行解决,可在腾讯主机安全(云镜)控制台,点击“专家服务”了解更多服务。

六、Confluence RCE漏洞利用时间线

2021年8月25日,Atlassian官方发布安全通告,披露了一个Atlassian Confluence 远程代码执行漏洞(CVE-2021-26084),攻击者利用漏洞可以完全控制服务器;

2021年8月26日,腾讯安全发布风险通告;

2021年8月31日,腾讯安全捕获Confluence Webwork OGNL表达式注入漏洞在野利用;

2021年9月1日,漏洞poc公开在Github;

2021年9月1日晚,腾讯安全检测到多个不同的挖矿木马团伙、僵尸网络团伙利用Confluence Webwork OGNL表达式注入漏洞攻击云主机;

2021年9月2日,腾讯安全检测到利用该漏洞攻击的黑产团伙增加到7个,包括挖矿木马家族5个:kwroksminer,iduckminer,h2miner,8220Miner,z0miner;僵尸网络家族2个:mirai,BillGates。失陷云上主机近千台;

2021年12月6日,腾讯安全Cyber-Holmes引擎检测到CERBER勒索软件利用Atlassian Confluence 远程代码执行漏洞(CVE-2021-26084)攻击云上主机。

七、IOCs

URL

hxxp://128.199.118.202/tmp.sh.2p

IP

128.199.118.202

MD5

76ee3782aa050c1b6bf8dd0567f57baa

3c4a05882045e90aab818a5cb8e3a8da

e278d253cae5bc102190e33f99596966

参考链接:

https://jira.atlassian.com/browse/CONFSERVER-67940

https://mp.weixin.qq.com/s/SwkRSElJ04bmbUtnnF4MlQ

https://mp.weixin.qq.com/s/11c203ejxfb9ZBXtyjEhvg

https://mp.weixin.qq.com/s/X7tPyImyxuyutcrwQADbcQ

https://mp.weixin.qq.com/s/d8citoIBpMQKsVf931PLFw

https://mp.weixin.qq.com/s/Xzz_3VYFGi7hFHBplOOLZQ

关于腾讯安全威胁情报中心

腾讯安全威胁情报中心是一个涵盖全球多维数据的情报分析、威胁预警分析平台。依托顶尖安全专家团队支撑,帮助安全分析人员、安全运维人员快速、准确地对可疑威胁事件进行预警、处置和溯源分析。

长按二维码关注

腾讯安全威胁情报中心