Service Mesh

Aliware

-

2016 年作为 Service Mesh 的元年,Buoyant 公司 CEO William Morgan 率先发布 Linkerd[1] ,成为业界首个 Service Mesh 项目,同年 Lyft 发布Envoy[2] ,成为第二个 Service Mesh 项目。 -

2017年,Google、IBM、Lyft 联手发布了 Istio[3],它与 Linkerd / Envoy 等项目相比,它首次给大家增加了控制平面的概念,提供了强大的流量控制能力。经过多年的发展 Istio,已经逐步成为服务网格领域控制平面的事实标准。 -

2018年7月,Istio 1.0版本发布[4],标志着其进入了可以生产可用的时代,逐渐也有越来越多的企业开始考虑和尝试将服务网格应用于生产中。

Istio 作为当前最流行的开源服务网格技术,它由控制平面和数据平面两部分构成。

在 Istio Mesh 架构中,其控制平面是一个名为 Istiod 的进程,网络代理是 Envoy 。Istiod 作为控制面的统一组件,负责对接服务注册发现、路由规则管理、证书管理等能力,Envoy 则是作为数据面通过 Sidecar 方式代理业务流量,Istio 和 Envoy 之间通过 xDS 协议接口完成服务发现、路由规则等数据的传递。Istiod 通过监听 K8s 资源例如 Service、Endpoint 等,获取服务信息,并将这些资源统一通过 xDS 协议下发给位于数据平面的网络代理。Envoy 则是独立于应用之外的一个进程,以 Sidecar 的方式(一般是以 Container 方式)伴随业务应用 Pod 运行,它与应用进程共用同一个主机网络,通过修改路由表的方式劫持业务应用的网络流量从而达到为应用无侵入地提供如服务鉴权、标签路由等能力。

Proxyless Mesh

Aliware

Proxyless Mesh 全称是 Proxyless Service Mesh,其是近几年在 Service Mesh 基础上发展而来的一种新型软件架构。Service Mesh 理想很丰满,但现实很骨感!通过一层代理虽然做到了对应用无侵入,但增加的网络代理开销对很多性能要求很高的互联网业务落地造成不少挑战。因此 Proxyless Mesh 作为一种在传统侵入式微服务框架与 Service Mesh 之间的折中方案,通过取众家之所长,为大量的非 Service Mesh 应用在云原生时代,拥抱云原生基础设施,解决流量治理等痛点提供了一种有效的解决方案。Service Mesh 和 Proxyless Mesh 架构区别如下图所示:

Spring Cloud Alibaba Mesh 化方案

Aliware

但随着企业应用微服化的不断深入,微服务给应用带来系统解耦、高可扩展性等诸多优势的同时,也让应用变得更加复杂。如何管理好微服务?成为了很多企业逐渐开始关注和重视的一个新的问题。Spring Cloud Alibaba 社区也注意到很多用户有微服务治理方面的诉求,于是从 2022 年初,就开始了在该方面的探索,社区觉得相比于 Service Mesh,Proxyless Mesh 是一种对广大中小企业更合适的技术方案,其不仅不会有额外 Sidecar 代理所带来的较大性能损耗,而且更重要的是对企业来说,其落地成本很低!

要通过Mesh化方案解决微服务治理需求,一个能给应用动态下发规则的控制面不可或缺,社区本着不重复造轮子,拥抱业界主流解决方案的原则,通过支持xDS协议不仅为用户提供通过主流的Istio控制面来对 Spring Cloud Alibaba 应用进行服务治理以外,用户也可以使用阿里巴巴开源的 OpenSergo 微服务治理控制面所提供的差异化治理能力进行应用治理。相关提供 Mesh 技术方案社区在最近发布的 2.2.10-RC 版本[6]中进行了提供。作为提供微服治理能力的第一个版本,社区当前已经部分兼容了 Istio VirtualService & DestinationRule 的标签路由和服务鉴权能力,用户可以通过 Istio 控制面给应用下发相关规则,对应用进行流量治理。

Proxyless Mesh 的方案首先需要准备好一个能给应用动态下发规则的控制面,本次Spring Cloud Alibaba 2.2.10-RC1 版本支持了2种当前市面上的主流控制面来更好的满足各类用户诉求:

1. Istio 控制面

-

安装 K8s 环境,请参考 K8s 的安装工具[7]小节 在 K8s 上安装并启用 Istio,请参考 Istio 官方文档的安装小节[8]

2. OpenSergo 控制面

-

安装 K8s 环境,请参考 K8s 的安装工具小节 在 K8s 上安装并启用 OpenSergo Control Plane,请参考 OpenSergo 官方提供的 OpenSergo 控制面安装文档[9]

应用背景

-

多版本开发测试

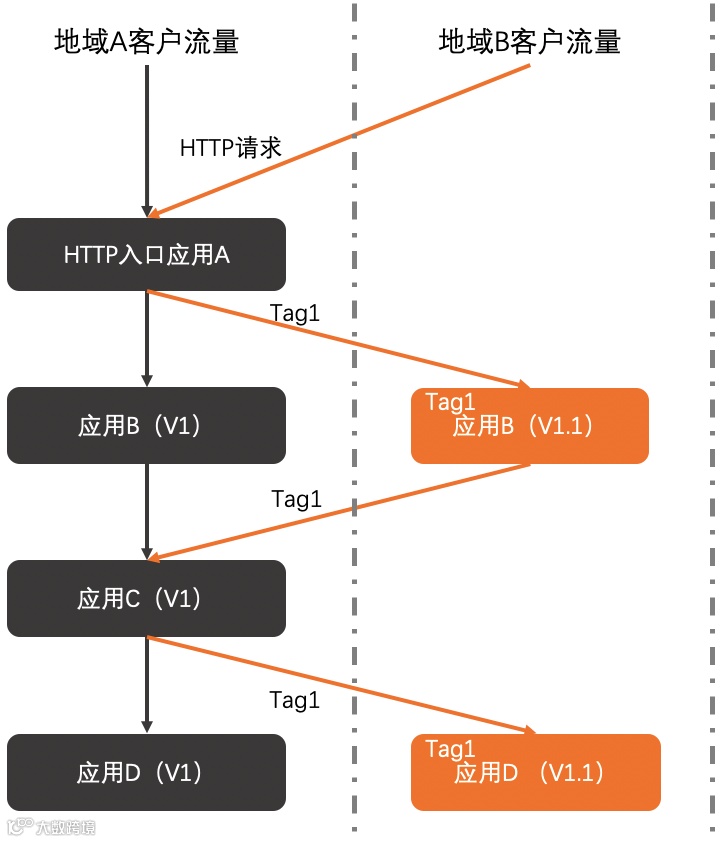

多个版本并行开发时,需要为每个版本准备一套开发环境。如果版本较多,开发环境成本会非常大。流量隔离方案可以在多版本开发测试时大幅度降低资源成本。使用基于标签路由的全链路流量隔离机制,可以将特定的流量路由到指定的开发环境。例如在开发环境 1 中只修改应用 B 和应用 D,则为这两个应用在开发环境1中的版本创建 Tag1 标签,并配置对应的路由规则。入口应用 A 调用 B 时,会判断流量是否满足路由规则。如果满足,路由到开发环境 1 中应用B的 V1.1 版本;如果不满足,路由到基线环境中的应用 B 的 V1 版本。应用 C 调用 D 的时候同样根据流量决定路由到 D 的 V1 版本或 V1.1 版本。

-

应用流量隔离

如果一个应用有多个版本在线上同时运行,部署在不同环境中,如日常环境和特殊环境,则可以使用标签路由对不同环境中的不同版本进行流量隔离,将秒杀订单流量或不同渠道订单流量路由到特殊环境,将正常的流量路由到日常环境。即使特殊环境异常,本应进入特殊环境的流量也不会进入日常环境,不影响日常环境的使用。

-

A/B Testing

线上有多个应用版本同时运行,期望对不同版本的应用进行 A/B Testing,则可以使用标签路由的全链路流量控制将地域 A(如杭州)的客户流量路由到 V1 版本,地域 B(如上海)的客户流量路由到 V1.1 版本,对不同版本进行验证,从而降低新产品或新特性的发布风险,为产品创新提供保障。

目前,Spring Cloud Alibaba Mesh 提供的标签路由能力支持根据请求路径、请求头和 HTTP 请求参数等请求元信息对请求做标签路由,让应用发出的请求根据 Istio 控制面下发的规则发送至指定版本的上游服务。

使用方式

1. 导入依赖并配置应用

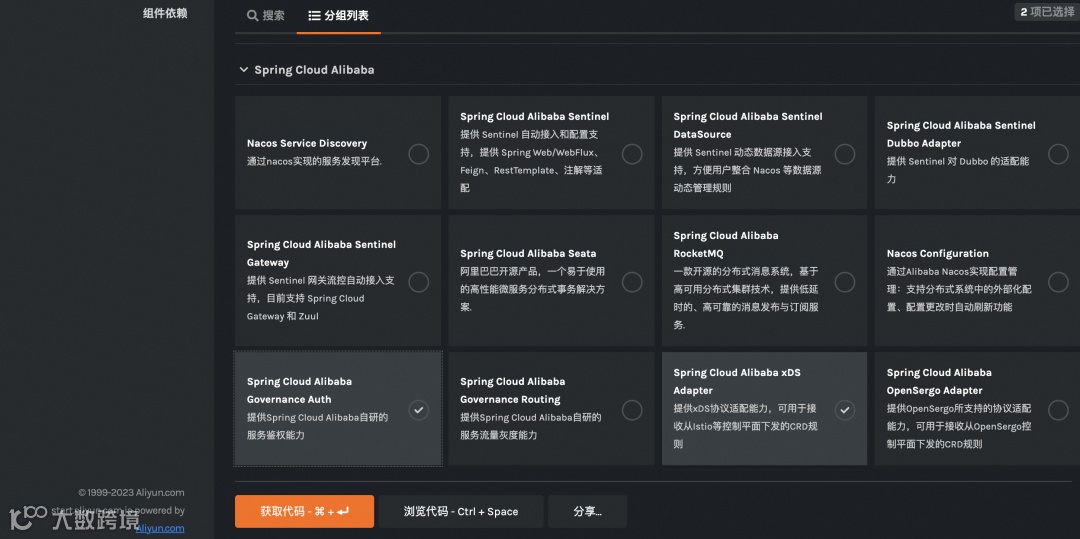

首先,创建服务消费者应用,推荐通过云原生应用脚手架进行项目构建,修改完配置即可便捷试用:

云原生应用脚手架:

https://start.aliyun.com/

如果手动创建项目,请修改服务消费者的 pom.xml 文件,导入 Spring Cloud Alibaba 2.2.10-RC1 版本下的标签路由以及 Istio 资源转换模块的相关依赖:

<dependencyManagement><dependencies><dependency><groupId>com.alibaba.cloud</groupId><artifactId>spring-cloud-alibaba-dependencies</artifactId><version>2.2.10-RC1</version><type>pom</type><scope>import</scope></dependency></dependencies></dependencyManagement><dependencies><dependency><groupId>com.alibaba.cloud</groupId><artifactId>spring-cloud-starter-alibaba-governance-routing</artifactId></dependency><dependency><groupId>com.alibaba.cloud</groupId><artifactId>spring-cloud-starter-xds-adapter</artifactId></dependency></dependencies>

server:port: 18084spring:main:: trueapplication:name: service-consumercloud:nacos:discovery:: 127.0.0.1:8848: trueusername: nacospassword: nacosistio:config:# 是否开启Istio配置转换enabled: ${ISTIO_CONFIG_ENABLE:true}# Istiod IPhost: ${ISTIOD_ADDR:127.0.0.1}# Istiod 端口port: ${ISTIOD_PORT:15010}# 轮询Istio线程池大小: ${POLLING_POOL_SIZE:10}# 轮询Istio时间间隔: ${POLLING_TIME:10}# Istiod鉴权token(访问Istiod 15012端口时可用): ${ISTIOD_TOKEN:}# 是否打印xds相关日志: ${LOG_XDS:true}

# 第一个生产者,版本为v1spring.cloud.nacos.discovery.metadata.version=v1# 第二个生产者,版本为v2spring.cloud.nacos.discovery.metadata.version=v2

2. 运行应用程序

启动两个生产者应用和一个消费者应用,并将这些应用都注册到本地的 Nacos 注册中心里,消费者在调用生产者时,会根据控制面下发的标签路由规则来调用不同的生产者实例。启动消费者和两个生产者后,可以在 Nacos 注册中心里看到这几个已注册的服务:

控制台上会打印出以下信息,说明此应用正在监听 Istio 控制面下发的配置:

3. 通过 Istio 控制面下发标签路由规则

通过 Istio 控制面下发标签路由规则,首先下发 DestinationRule 规则:

kubectl apply -f - << EOFapiVersion: networking.istio.io/v1alpha3kind: DestinationRulemetadata: name: my-destination-rulespec: host: sca-virtual-service subsets: name: v1 labels: version: v1 name: v2 labels: version: v2EOF

kubectl apply -f - << EOFapiVersion: networking.istio.io/v1alpha3kind: VirtualServicemetadata: name: sca-virtual-servicespec: hosts: service-provider http: match: headers: tag: exact: gray uri: exact: /istio-label-routing

route: destination: host: service-provider subset: v2 route: destination: host: service-provider subset: v1EOF

发送若干条不带请求头的 HTTP 请求至 IstioConsumerApplication

while true; do curl localhost:18084/istio-label-routing; sleep 0.1; echo "";done;

while true; do curl localhost:18084/istio-label-routing -H "tag: gray"; sleep 0.1; echo "";done;

4. 通过 OpenSergo 控制面下发标签路由规则

通过 OpenSergo 控制面也定义了特定的流量路由规则 TrafficRouter,如下是一个 OpenSergo 控制面对应的流量路由规则:

kubectl apply -f - << EOFapiVersion: traffic.opensergo.io/v1alpha1kind: TrafficRoutermetadata: name: service-provider namespace: default labels: app: service-providerspec: hosts: service-provider http: match: headers: tag: exact: v2 route: destination: host: service-provider subset: v2 fallback: host: service-provider subset: v1 route: destination: host: service-provider subset: v1EOF

这条 TrafficRouter 指定了一条最简单的流量路由规则,将请求头 tag 为 v2 的 HTTP 请求路由到 v2 版本,其余的流量都路由到 v1 版本。如果 v2 版本没有对应的节点,则将流量 fallback 至 v1 版本。

停止 v2 版本的 ProviderApplication 后,继续发送一条请求头 tag 为 v2 的 HTTP 请求

curl --location --request GET '127.0.0.1:18083/router-test' --header 'tag: v2'Route in 30.221.132.228: 18081,version is v1.上述详细示例代码可以在社区 Github 上示例代码[10]中获取。

未配置服务鉴权 Consumer 1、2、3 和 Provider 在同一个命名空间内,Consumer 1、2、3 默认可以调用 Provider 的所有 Path(Path 1、2和3)。

设置所有 Path 的鉴权可以对 Provider 的所有Path设置鉴权规则,例如 Provider 所有 Path 的鉴权规则设置为拒绝 Consumer 1 调用(黑名单),则允许 Consumer 2、3 调用(白名单)。

设置指定 Path 的鉴权在设置所有 Path 的鉴权基础上,还可以设置 Consumer 指定 Path 的鉴权规则,例如按所有 Path 的鉴权方式,Consumer 2、3可以访问 Provider 的所有 Path,但 Provider 的 Path2 涉及一些核心业务或数据,不希望 Consumer 2 调用,可以将 Path 2 对 Consumer 2 的鉴权方式设置为黑名单(拒绝调用),则 Consumer 2 只能访问 Provider 的 Path 1和 Path 3。

目前,Spring Cloud Alibaba Mesh 支持了除需 mTLS 支持以外 Istio 的大部分鉴权规则,并且支持了多种字符串匹配模式以及规则的逻辑运算。

使用方式

1. 导入依赖并配置应用

云原生应用脚手架:

https://start.aliyun.com/

<dependencyManagement> <dependencies> <dependency> <groupId>com.alibaba.cloud</groupId> <artifactId>spring-cloud-alibaba-dependencies</artifactId> <version>2.2.10-RC1</version> <type>pom</type> <scope>import</scope> </dependency> </dependencies></dependencyManagement>

<dependencies> <dependency> <groupId>com.alibaba.cloud</groupId> <artifactId>spring-cloud-starter-alibaba-governance-auth</artifactId> </dependency> <dependency> <groupId>com.alibaba.cloud</groupId> <artifactId>spring-cloud-starter-xds-adapter</artifactId> </dependency></dependencies>

server:port: ${SERVER_PORT:80}spring:cloud:governance:auth:# 是否开启鉴权enabled: ${ISTIO_AUTH_ENABLE:true}istio:config:# 是否开启Istio配置转换enabled: ${ISTIO_CONFIG_ENABLE:true}# Istiod IPhost: ${ISTIOD_ADDR:127.0.0.1}# Istiod 端口port: ${ISTIOD_PORT:15010}# 轮询Istio线程池大小: ${POLLING_POOL_SIZE:10}# 轮询Istio时间间隔: ${POLLING_TIMEOUT:10}# Istiod鉴权token(访问Istiod 15012端口时可用): ${ISTIOD_TOKEN:}# 是否打印xds相关日志: ${LOG_XDS:true}

2. 运行应用程序

在导入好以上的依赖并且在 application.yml 文件中配置了相关配置之后,可以将此应用程序运行起来,启动一个简单的 Spring Boot 应用,其中只含有一个简单的接口,此接口将会把本次请求的详细信息返回给客户端。

启动应用后,控制台上会打印出以下信息,说明此应用正在监听 Istio 控制面下发的配置:

3. 通过 Istio 控制面下发鉴权配置

kubectl apply -f - << EOFapiVersion: security.istio.io/v1beta1kind: AuthorizationPolicymetadata:name: http-headers-allownamespace: ${namespace_name}spec:selector:matchLabels:app: ${app_name}action: ALLOWrules:when:key: request.headers[User-Agent]values: ["PostmanRuntime/*"]EOF

之后发送带 User-Agent 头部的 HTTP 请求来验证规则是否生效:

while true; do curl localhost/auth -H "User-Agent: PostmanRuntime/7.29.2"; sleep 0.1; echo "";done;

由于此请求由于携带了正确的 HTTP Header 信息,将会返回:

while true; do curl localhost/auth; sleep 0.1; echo "";done;

由于此请求没有携带正确的 HTTP Header 信息,将会返回:

上述详细示例代码可以在社区 Github 上示例代码[11]中获取。

社区动态

Spring Cloud Alibaba 社区近几个月涌现了一些积极参与社区维护迭代的外部贡献者,在此,向他们表示感谢!另外,对于其中一直参与社区活动,做出重要贡献 feature 的阮胜同学,社区按照新 Committer 提名与投票制度正式提名其为社区 Committer 并投票通过,成功当选,在此也向其表示祝贺!欢迎更多外部同学关注 Spring Cloud Alibaba 开源社区和贡献开源社区。

经过过去几年发展迭代,Spring Cloud Alibaba 当前在微服务应用的构建的如服务注册与发现、分布式配置、限流降级等能力方面已经做得日趋完善,社区的工作重心会投入到构建 Spring Cloud 生态的微服务治理能力上。欢迎感兴趣的同学扫描下方钉钉二维码加入社区交流群,一起参与社区未来建设!

相关链接

Aliware

[1] Linkerd