1. 什么是银狐木马

银狐木马作为国内流行的一类远控木马,近期攻击态势持续升温。腾讯安全威胁情报中心发布报告《银狐情报共享第2期|银狐武器库更新,加装RootKit实现多重隐身》[1] ,揭示了银狐通过伪装成办公软件安装包进行水坑攻击的策略。

本文以报告中提及的一个钓鱼网站为起点,借助 ZoomEye[2] 平台开展恶意基础设施的拓线分析,旨在还原攻击者的行为习惯,为后续检测防御提供情报支撑。

2. 源起钓鱼网站

腾讯安全威胁情报中心发布的报告中,揭示攻击者第一阶段攻击过程使用水坑攻击,“攻击团伙精准捕捉用户对正版软件的需求痛点,通过搜索引擎优化(SEO)技术,在热门搜索词结果页中植入伪装成某书,某聊天软件的恶意下载链接。普通用户搜索一些办公常用软件(下载)等关键词时,这些伪装链接将以高排名、仿冒官方界面的形式出现,诱导用户点击安装。”

报告中提及的钓鱼网站网址为:fndykokouviqndzc[.]cn。

本文以此钓鱼网站为线索,结合 ZoomEye 平台检索能力,从网页内容、证书信息、基础配置等多个角度,逐步拓展出大规模的钓鱼资产集群。

3. 第一层拓线

该钓鱼网站基础信息如下:

-

网站域名解析IP地址为"24[.]233[.]31[.]22" -

网站标题是"飞书 桌面版" -

网站使用SSL证书的Subject字段CommonName值为 "fndykokouviqndzc[.]cn" -

网站使用SSL证书的JARM值为"27d27d27d00027d1dc27d27d27d27d6bb109f6a86ac53b95e602f9b6ac44ca" -

恶意文件下载网址为"http://www[.]zsyglvocqxpubdzk[.]cn"

使用ZoomEye平台查看该钓鱼网站的资产数据,从中寻找具有较强唯一性的特征作为拓线线索,例如:解析IP地址、网站标题、网页内容中的特殊JS文件和特殊图片文件、网页内容中的特征字符串、SSL证书中的特征字符串、SSL证书JARM值等。

该钓鱼网站包含以下具有较强唯一性的特征,接下来以这些特征作为线索尝试进行恶意基础设施的拓线:

-

解析IP地址"24[.]233[.]31[.]22" -

标题"飞书 桌面版" -

SSL证书JARM值为"27d27d27d00027d1dc27d27d27d27d6bb109f6a86ac53b95e602f9b6ac44ca" -

网页内容中的"http://nmneeqx[.]cn//as/static/js/landpage_index.jsregistry-intl.cn-hongkong.aliyuncs.com.js" -

网页内容中的"20190706125618443.png" -

网页内容中的"同时支持多标签浏览模式,每个标签页面都在独立的“沙箱”内运行,在提高安全性的同时,一个标签页面的崩溃也不会导致其他标签页面被关闭。"

下面将这些具有较强唯一性的特征作为拓线线索,在ZoomEye平台中进行查询。

3.1. 线索1

ip="24[.]233[.]31[.]22"

通过该查询语句,搜索到203条结果,经过人工确认并不是钓鱼网站。因此,本条线索不能作为拓线依据。

3.2. 线索2

title="飞书 桌面版"

通过该查询语句,搜索到11条结果,逐个查看确认查询结果均是钓鱼站点,该线索可以作为拓线依据。

3.3. 线索3

ssl.jarm="27d27d27d00027d1dc27d27d27d27d6bb109f6a86ac53b95e602f9b6ac44ca"

通过该查询语句,搜索到1966条结果,经过人工确认并不是钓鱼网站。因此,本条线索不能作为拓线依据。

3.4 线索4

http.body="http://nmneeqx.cn//as/static/js/landpage_index.jsregistry-intl.cn-hongkong.aliyuncs.com.js"

通过该查询语句,搜索到18条结果,均是钓鱼站点。

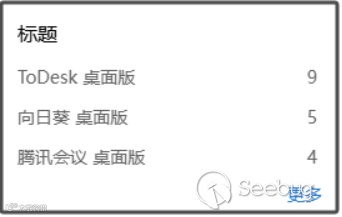

查看结果页面右侧的"标题"统计数据,发现不仅仅是飞书软件,还会通过ToDesk软件、向日葵软件、腾讯会议软件来诱导用户下载安装。之所以在软件名称后面增加"桌面版"字样,推测原因是更好的暗示用户下载之后需要在本地双击安装,以增加其钓鱼成功率。

3.5. 线索5

http.body="20190706125618443.png"

通过该查询语句,搜索到1919条结果。该特征字符串作为线索查询到的结果较多,经过我们人工抽检确认结果都是钓鱼站点。

同样查看结果页面右侧的"标题"统计数据,又发现了新的下载软件名称:爱思助手、Chrome浏览器、小红书。

图片"20190706125618443.png"是Chrome浏览器的图标,观察该特征字符串中的图片名称"20190706125618443",是个明显的时间戳,对应时间是2019年7月6日12点56分18秒443毫秒,推测该时间为图片的生成时间。意味着这批钓鱼站点共用同一套模板,基于模板进行下载软件名称和下载文件路径的配置,而这套模板的创建时间不晚于2019年7月6日。

3.6. 线索6

http.body="同时支持多标签浏览模式,每个标签页面都在独立的“沙箱”内运行,在提高安全性的同时,一个标签页面的崩溃也不会导致其他标签页面被关闭。"

通过该查询语句,搜索到1915条结果,结果数量和上一条线索查询结果数量1919条非常接近。说明这两个线索都存在于同一个钓鱼站点模板中,这些钓鱼站点均是基于该模板进行配置和修改。

线索中的文字是用于描述Chrome浏览器的优点,说明该模板初始配置是用于下载Chrome浏览器,由于国内网络环境不方便下载Chrome浏览器,因此使用Chrome浏览器作为钓鱼站点下载主题,配合SEO等方式可以吸引到更多受害用户。

攻击者在多年攻击演进过程中,会使用其他热门软件名称来吸引受害用户,但是在修改模板的时候,仅仅替换软件名称,并没有相应修改软件优点的描述。

3.7. 小结

在第一层拓线中,我们使用6个具有较强唯一性的特征作为线索,尝试进行恶意基础设施的拓线,发现其中4个线索可以作为拓线依据。将这4个线索合并成一条查询语句,总计搜索到1931条结果。

title="飞书 桌面版" || http.body="http://nmneeqx.cn//as/static/js/landpage_index.jsregistry-intl.cn-hongkong.aliyuncs.com.js" || http.body="20190706125618443.png" || http.body="同时支持多标签浏览模式,每个标签页面都在独立的“沙箱”内运行,在提高安全性的同时,一个标签页面的崩溃也不会导致其他标签页面被关闭。"

4. 第二层拓线

第一层拓线是以单个钓鱼网站为基础,寻找具有较强唯一性的特征,尝试将特征作为拓线线索。由于基础仅仅是单个网站,样本较小,找到的特征可能不具备较强的普适性。

本章节以第一层拓线得到的1931条结果的网络资产数据作为基础,尝试关联出更多具有较强特征性的线索,作为第二层拓线的线索。

4.1. 线索1

可以使用ZoomEye平台的聚合分析功能,查看结果的统计数据,以寻找特征。如下图所示,我们统计结果的标题,发现这些钓鱼网站以多个热门软件下载作为诱饵。

我们将统计数量前十的标题作为拓线线索,逐个查询并进行人工确认是否存在误报。

title="爱思助手"

title="Chrome浏览器"

title="DeepL 桌面版"

title="小红书 桌面版"

title="美洽 桌面版"

title="Snipaste 桌面版"

title="Anydesk 桌面版"

title="汽水音乐 桌面版"

title="飞书 桌面版"

title="Facebook 桌面版"

我们发现其中有2个线索的查询结果中存在误报:

1.title="爱思助手"

这条查询语句的搜索结果中,大部分是钓鱼网站,但是却包含了爱思助手的官方网站页面,因此我们可以使用以下查询语句,将爱思助手的官方网站页面从原查询结果中去除:

title="爱思助手" && domain!="i4.cn"

2.title="Chrome浏览器"

这条查询语句的搜索结果中,包含钓鱼网站,也包含真实提供Chrome浏览器下载的网站。因此,该条线索不适合作为拓线线索。

最终,我们基于标题内容得到的拓线查询语句为:

title="爱思助手" && domain!="i4.cn"

title="DeepL 桌面版"

title="小红书 桌面版"

title="美洽 桌面版"

title="Snipaste 桌面版"

title="Anydesk 桌面版"

title="汽水音乐 桌面版"

title="飞书 桌面版"(在第一层拓线中已经包含该条线索)

title="Facebook 桌面版"

4.2. 线索2

我们发现多个目标的网页内容中包含如下GIF文件"20190706125636598.gif",是展示Chrome浏览器使用的动图文件,用于放置在钓鱼网站页面上诱导用户。

观察该GIF文件名称"20190706125636598",与上个章节中描述的"20190706125618443.png"文件名称一样,是个明显的时间戳,两个时间戳接近,说明两个文件的生成时间是接近的。结合文章中其他信息,推测这批钓鱼站点共用同一套模板,初始模板创建时间不晚于2019年7月6日,初始模板是以Chrome浏览器为诱饵,带有Chrome浏览器的PNG图标和使用GIF动图,诱导用户下载和安装恶意软件。攻击者可以基于这套模板进行下载软件名称和下载文件路径的配置。

将该GIF文件作为线索进行查询,搜索到320条结果。经过人工确认均为钓鱼网站。

http.body="20190706125636598.gif"

4.3. 小结

在第二层拓线中,基于标题内容和网页中的GIF图片名称,找到10条特征线索作为拓线依据。结合第一层拓线中找到的4条特征线索,去重后共计13条线索作为拓线依据。

我们将这13条线索合并为一条查询语句,总计搜索得到 2639 条结果。

title="飞书 桌面版" || http.body="http://nmneeqx.cn//as/static/js/landpage_index.jsregistry-intl.cn-hongkong.aliyuncs.com.js" || http.body="20190706125618443.png" || http.body="同时支持多标签浏览模式,每个标签页面都在独立的“沙箱”内运行,在提高安全性的同时,一个标签页面的崩溃也不会导致其他标签页面被关闭。" || (title="爱思助手" && domain!="i4.cn") || title="DeepL 桌面版" || title="小红书 桌面版" || title="美洽 桌面版" || title="Snipaste 桌面版" || title="Anydesk 桌面版" || title="汽水音乐 桌面版" || title="Facebook 桌面版" || http.body="20190706125636598.gif"

5. 拓线结果分析

基于第二层拓线后获取的 2639 条钓鱼网站数据,我们针对这批恶意基础设施进行分析。

通过Virustotal网站查询,结果数据中部分域名、IP、下载文件,已被标记为恶意。

5.1. 数据统计分析

-

2639 条数据中,涉及 1285 个域名;其中".top"域名最多,数量为 989 ,占比 76.96% ;".cn"和".icu"域名次之,数量分别是 80 个和 70 个。 -

2639 条数据中,涉及 609 个IP地址;其中属于"149.30.169.0/24"网段的IP最多,数量为 125 个,该网段运营商为"PSINet";属于"156.224.200.0/24"、"156.224.202.0/24"、"156.224.203.0/24"、"156.224.201.0/24"网段的IP数量次之,分别是 43 个、38 个、35 个、35 个,这4个网段的运营商为"CloudFly"。 -

2639 条数据中,涉及 18 个端口;其中 443 端口数据最多,数量为 1559 ,占比 59.08% ; 80 端口次之,数量为 840 ,占比 31.83% 。

5.2. 行为习惯分析

-

注册域名惯用高相似度无意义字符命名,如下图所示:

使用可配置化钓鱼模板,通过 字段来看,超过 80% 网站使用相同描述文字:

本站下载为您提供【软件名】电脑版官方版下载,【软件名】(Google 【软件名】)是由Google公司开发的一款快速、安全且免费的网络浏览器。【软件名】官方版最大的特点是简洁、快速,能很好的满足网站对浏览器的要求,多进程架构,很大程度上避免了因恶意网页和应用软件的侵入而崩溃。同时支持多标签浏览模式,每个标签页面都在独立的“沙箱”内运行,在提高安全性的同时,一个标签页面的崩溃也不会导致其他标签页面被关闭。

网页

<title>字段与关键词、描述中出现的软件名称一致,进一步佐证模板化构造。-

下载文件惯用压缩格式文件,超90%的下载文件为zip压缩格式,推测是规避浏览器、杀毒软件对 exe文件直接下载的拦截,同时诱导用户解压并运行。 -

下载文件命名惯用 【软件名】+"setup" 的组合,目的是尽可能诱导用户解压并运行。

i4Too36_Setup_x64.zip

爱思i4-Setup-XP-Win_Installer.zip

Chrome_Setup_64bit.zip

AnyDesk_Setup_x64.zip

iTools_Setup_x64.msi

-

网站SSL证书惯用"Let's Encrypt"生成,93% 的SSL证书是使用"Let's Encrypt"生成,其缺点是SSL证书有效期仅为90天,需要定期更新。 -

惯用多个钓鱼域名解析到同一个IP的方式,例如IP地址"156[.]251[.]25[.]112"承载了 292 个不同钓鱼域名。其目的是降低部署成本(同一台服务器),并且可快速应对域名被封的情况。

6. 结 语

通过对银狐钓鱼网站的拓线分析,我们识别出 2639 个恶意网站,展现出攻击者的组织化运营能力。总结如下:

模板统一:页面样式、描述文字高度一致,采用统一模板覆盖多个热门软件下载场景,降低部署成本的同时提升迷惑性。

域名批量注册:惯用无语义随机字符组成的域名,集中解析至同一IP,形成钓鱼集群;例如IP地址"156[.]251[.]25[.]112"承载 292 个钓鱼域名。

SSL证书短周期自动化申请:93% 的SSL证书使用 "Let's Encrypt" 签发的证书,可配合自动化脚本快速部署与替换。

文件诱导手段明确:下载文件多为 ".zip" 格式,内嵌伪装为 setup 的可执行程序,规避拦截的同时诱导用户手动运行。

本次拓线分析表明,攻击者具备较强的资源整合与自动化部署能力。建议各安全厂商将本报告中涉及的域名和IP地址纳入检测规则中,提升对该类钓鱼攻击的覆盖能力。如需获取完整的IOC列表信息,欢迎联系我们知道创宇404实验室。

7. 参考链接

-

银狐情报共享第2期|银狐武器库更新,加装RootKit实现多重隐身 -

ZoomEye网络空间搜索引擎https://www.zoomeye.org